Specjaliści z Doctor Web informują o pojawieniu się kolejnego programu szpiegującego, który wykrada prywatne dane właścicielom urządzeń pracujących na SO Android. Główną funkcjonalnością nowego trojana Android.Spy.40.origin jest wykorzystywanie luki systemu, pozwalającej na obejście zabezpieczeń niektórych programów antywirusowych.

Oprogramowanie antywirusowe Dr.Web dla urządzeń mobilnych zostało zaktualizowane i pozwala już skutecznie zabezpieczyć się przed nowym zagrożeniem.

Trojan Android.Spy.40.origin atakuje obecnie przede wszystkim mieszkańców Korei Południowej. Jednak analitycy firmy Doctor Web przewidują, że jego mutacje mogą w przyszłości rozprzestrzenić się też wśród użytkowników z innych krajów. Nowy rodzaj złośliwego oprogramowania rozpowszechnia się pod postacią niechcianych sms-ów, zawierających link do pliku apk. Kliknięcie w taki link jest równoznaczne z zainfekowaniem urządzenia.

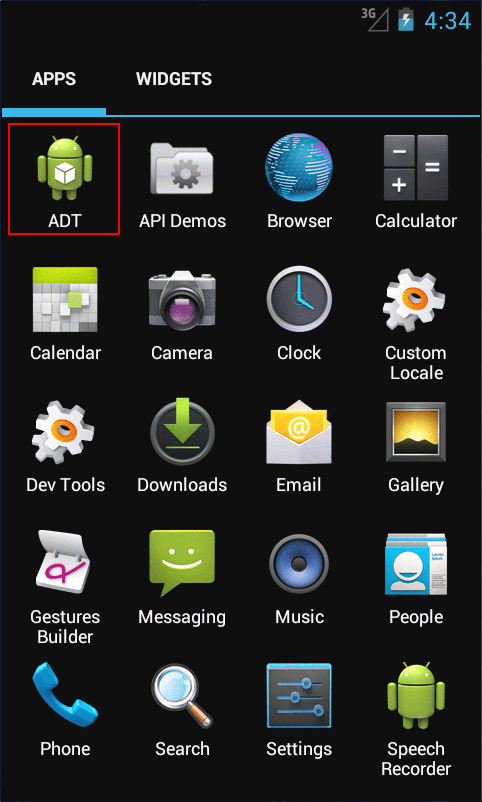

Krótkie wiadomości tekstowe to obecnie jedna z najbardziej popularnych technik wykorzystywanych przez cyberprzestępców do dystrybucji złośliwego oprogramowania na platformę Android na terenie południowo-wschodniej Azji (zwłaszcza w Japonii i Korei Południowej). Po zainstalowaniu i uruchomieniu, Android.Spy.40.origin żąda dostępu do funkcji administratora urządzenia, a następnie usuwa swoją ikonę z ekranu głównego, by od tego czasu kontynuować pracę w sposób niezauważalny dla przeciętnego użytkownika.

Na tym etapie, trojan łączy się ze zdalnym serwerem, z którego otrzymuje dalsze instrukcje.

Android.Spy.40.origin jest w stanie m.in.:

– przechwycić przychodzące wiadomości SMS i przesłać je na zewnętrzny serwer (dla użytkownika te SMS-y nie są niewidoczne);

– zablokować połączenia wychodzące;

– wysłać na serwer listę kontaktów i zainstalowanych aplikacji;

– usunąć lub zainstalować aplikację;

– wysyłać SMS-y na dowolne numery.

Nowym trojan stanowi poważne zagrożenie dla użytkowników smartfonów i tabletów z systemem Android. Szczególnie w przypadku, gdy przechwycone przez niego SMS-y zawierają poufne informacje, takie jak korespondencja biznesowa, czy jednorazowe kody mTAN, zatwierdzające operacje w bankowości elektronicznej. Ponadto, pozyskane w czasie ataku listy kontaktów mogą być wykorzystane przez cyberprzestępców do organizowania masowych wysyłek SMS i ataków phishingowych (polegających na wyłudzaniu poufnych informacji poprzez podszywanie się pod godną zaufania osobę lub instytucję, np. bank).

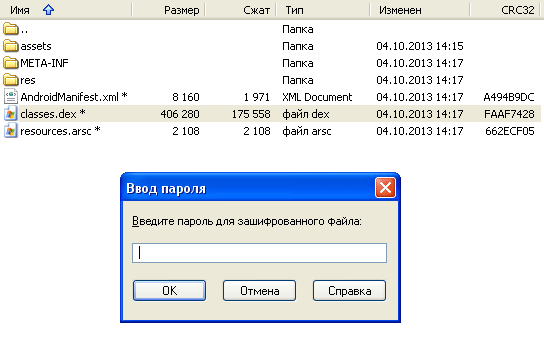

Android.Spy.40.origin wykorzystuje lukę w systemie Android, która pozwala mu na uniknięcie detekcji przez niektóre programy antywirusowe. W tym celu cyberprzestępcy wprowadzili w pliku dystrybucyjnym trojana (pliku apk) specjalną modyfikację. Bazując na tym, że plik apk to archiwum zip o zmienionym rozszerzeniu, autorzy trojana wykorzystali obecne w każdym takim pliku specjalne pole General purpose bit flag. Gdy dane w takim archiwum są zaszyfrowane (zabezpieczone hasłem), to aktywny jest zerowy bit tego pola. Pomimo faktycznego brak hasła, ustawienie tego bitu na „1” oznacza, że takie archiwum będzie przetwarzane tak, jakby było zabezpieczone.

Przy próbie rozpakowania spakowanego pliku powinno pojawić się ostrzeżenie i prośba o wprowadzenie hasła. Jednakże w systemie Android algorytm obróbki takich archiwów obarczony jest błędem, co skutkuje zignorowaniem uaktywnionego w archiwum zerowego bitu wspomnianego pola i umożliwia zainstalowanie złośliwego programu. W odróżnieniu od systemu operacyjnego obarczonego taką podatnością, programy antywirusowe powinny prawidłowo przetwarzać pole General purpose bit flag, a nie wykrywać zabezpieczenie pliku przy pomocy hasła i nie skanować go nawet w przypadku, gdy wpis o zawartym w danym pakiecie apk złośliwym pliku widnieje w bazie antywirusowej danego programu.

Specjaliści z Doctor Web wprowadzili już konieczne zmiany do oprogramowania Dr.Web dedykowanego systemowi Android, dzięki czemu wirusy i trojany rozprzestrzeniane za pomocą wspomnianej metody są skutecznie wykrywane. Mimo to, zalecają oni wszystkim posiadaczom urządzeń z systemem Android zachowanie szczególnej ostrożności, przede wszystkim zaś nie instalowanie podejrzanych aplikacji i nie otwieranie linków otrzymywanych w niechcianych wiadomościach SMS.

Źródło: Doctor Web

![Zniekształcony obraz WIBOR w umowie kredytu w ocenie TSUE nie spełnia wymogu przejrzystości [komentarz] Zniekształcony obraz WIBOR w umowie kredytu w ocenie TSUE nie spełnia wymogu przejrzystości [komentarz]](https://prnews.pl/wp-content/uploads/2020/02/shutterstock_1556401199-424x285.jpg)