Już w bardzo młodym wieku każdy z nas uczy się analizować – świadomie lub nieświadomie – mowę ciała i intonację innych ludzi. Badania pokazują, że przez około 60% czasu zwracamy większą uwagę na mowę ciała osób, które do nas mówią, niż ich słowa i wykorzystujemy te informacje do wnioskowania o prawdomówności naszego rozmówcy.

Wnioski te pomagają nam bronić się przed oszustami lub osobami próbujących nami manipulować. Musimy jednak pamiętać, że oszuści istnieją nie tylko w realnym życiu – od pewnego czasu obserwujemy znaczny wzrost oszustw wirtualnych. To oznacza, że musimy stosować nowe podejście do oceny potencjalnych zagrożeń. Korzystając z poczty elektronicznej czy portali społecznościowych nie możemy wspomagać się mową ciała czy intonacją, mamy tylko tekst i grafikę. Czy to oznacza, że nie możemy tu polegać na naszym instynkcie?

Na pozór wydaje się, że nie. Na szczęście Internet posiada pewne aspekty, które mogą być interpretowane i zrekompensować nam instynktowną reakcję, która tak bardzo pomaga nam wykryć oszustwa. Musimy tylko nauczyć się, na co zwracać uwagę. Cyberprzestępcy i oszuści nie mają zamiaru wynajdywać koła po raz drugi, dlatego gdy raz natrafisz na oszustwo lub inne zagrożenie i nauczysz się, że to coś niebezpiecznego, możesz wykorzystać te informacje w przyszłości. Artykuł ten zawiera kilka typowych przykładów i wyjaśnia, w jaki sposób możesz ochronić się przed takimi zagrożeniami. Tekst ten jest kierowany głównie do osób, które nie mają dużego doświadczenia w korzystaniu z Internetu, nie jest jednak wykluczone, że przytoczone tu przykłady nauczą czegoś nowego również zaawansowanych internautów.

Klasyczne zagrożenia związane z pocztą elektroniczną

Jeżeli w świecie Internetu jesteś nowicjuszem, prawdopodobnie jedną z pierwszych rzeczy, jakie zrobisz, będzie założenie sobie konta pocztowego. Dzięki temu Twoja rodzina i przyjaciele będą mogli się z Tobą kontaktować, a Ty, posiadając ważny adres e-mail, będziesz mógł kupować różne rzeczy online lub rejestrować się na forach i portalach społecznościowych.

Niestety, tak samo jak skrzynka listowa w Twoim domu zapycha się ulotkami reklamowymi, o które nigdy nie prosiłeś, również Twoja elektroniczna skrzynka może wypełnić się niechcianymi wiadomościami. Do 89% wszystkich wysyłanych wiadomości e-mail to tak zwany spam: niechciane wiadomości oferujące tanie kredyty, Viagrę po obniżonej cenie oraz szeroki wybór innych produktów i usług. Takie oferty są nielegalne, a wiadomości często zawierają odsyłacze do stron internetowych zainfekowanych wirusami, trojanami lub innymi nieprzyjemnymi programami. Najlepiej usunąć je od razu, bez czytania, wtedy nie będą w stanie uszkodzić komputera – jedyną rzeczą, jaką stracisz, będzie czas, jaki spędzisz na ich usuwaniu.

Jednak również w tym przypadku sprawdza się powiedzenie łatwiej powiedzieć niż zrobić. Czasem wiadomości, jakie otrzymujemy, wyglądają zbyt zachęcająco, aby po prostu wyrzucić je do kosza. Cyberprzestępcy są sprytni: największą aktywność wykazują w okolicach największych świąt, takich jak Boże Narodzenie i naturalnie Walentynki. Szczególnie to ostatnie święto jest doskonałą okazją dla cyberprzestępców – tradycyjnie jest to dzień, w którym bez skrępowania możesz wyznać komuś swoje uczucia, nawet jeżeli ta osoba jest jedynie dalekim znajomym. A Ty? Otworzyłbyś wiadomość e-mail z tematem „Kocham cię”, gdybyś dostał ją w Walentynki?

Cyberprzestępcy nie żerują tylko na świętach i gorących tematach. Internet często określany jest jako najlepsze medium rozrywkowe i można w nim znaleźć mnóstwo stron zawierających wyłącznie zabawne artykuły, zdjęcia czy filmy. Któż z nas nie lubi się trochę rozerwać? Właśnie na to liczą cyberprzestępcy, wysyłając wiadomości o intrygujących tematach, takich jak „Zobacz ten śmieszny filmik!” czy „Zabawne zdjęcie!” Powinieneś jednak oprzeć się pokusie otwarcia pliku, który został załączony do takiej wiadomości: na 99,99% będzie zawierał programy, które mogą uszkodzić dane przechowywane na Twoim komputerze, szpiegować Twoją aktywność online i/lub wyłudzić od Ciebie pieniądze. W artykule „Ewolucja spamu: czerwiec 2009”, moja koleżanka Tatiana Kulikowa podała, że 0,31% wszystkich wiadomości spamowych wysyłanych w rosyjskim Internecie posiada szkodliwe załączniki. Być może nie jest to wysoki odsetek, jednak każdego dnia wysyłanych jest 500 000 rodzajów spamu, co w sumie daje dość dużą liczbę wiadomości, zwłaszcza że każda wiadomość spamowa zostanie wysłana na miliony adresów e-miał.

Phishing

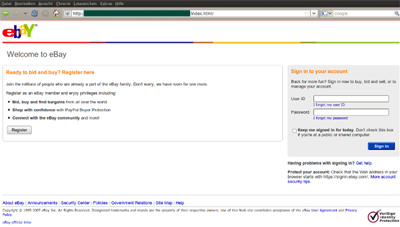

Jednym z najbardziej znanych rodzajów oszustwa jest prawdopodobnie phishing. Na czym polega? Otrzymujesz wiadomość, w której nadawca prosi Cię, abyś wszedł na określoną stronę (odsyłacz jest zawarty w e-mailu) i podał swoje osobiste informacje – np. hasło, numer konta bankowego itd. Wiadomość wygląda tak, jakby została wysłana przez Twój bank, eBay, system płatności, taki jak PayPal etc. Jednak bez względu na to, jak przekonująca wydaje się wiadomość, jest ona fałszywa; jeżeli klikniesz odsyłacz i wprowadzisz wymagane informacje, cyberprzestępcy będą mogli przechwycić Twoje dane i wykorzystać je do własnych celów.

Aby zapobiegać próbom ataków phishigowych wiele banków wprowadziło dodatkowe zabezpieczenia. Spowodowało to spadek liczby wiadomości phishingowych atakujących najpopularniejsze banki. Nie oznacza to jednak, że ten rodzaj oszustwa nie jest już wykorzystywany – został po prostu zmodyfikowany, dostosowany do nowej rzeczywistości.

Wiadomości phishingowe to zjawisko międzynarodowe: tekst bazowy zostaje przetłumaczony na wiele różnych języków, a następnie powstaje wiadomość e-mail, która imituje styl znanego banku lub instytucji finansowej. Główny nacisk położony jest na wygląd wiadomości e-mail – użyte kolory i logo często trudno odróżnić od prawdziwych elementów wiadomości wysyłanych przez te instytucje. Natomiast tekst często zawiera mnóstwo literówek i/lub błędów gramatycznych, które od razu powinny spowodować u nas zapalenie się czerwonego światełka. Innym wyraźnym sygnałem, że mamy do czynienia z phishingiem, są ogólne zwroty rozpoczynające wiadomość, takie jak „Szanowny kliencie”, które nie zawierają Twojego imienia. W końcu dzisiaj nawet newslettery są spersonalizowane, dlatego rozsądnie jest wymagać, aby nadawcy legalnych wiadomości znali Twoje imię. Wreszcie, banki nigdy nie żądają podawania numerów PIN oraz innych poufnych informacji, a już na pewno nie za pośrednictwem wiadomości e-mail.

Jak już wspominałem, celem ataków phishingowych nie są tylko banki. Ostatnio spora liczba wiadomości phishingowych jest wysyłana po to, aby przechwycić dane dotyczące kont w systemach płatności online, takich jak PayPal, lub na portalach aukcyjnych, takich jak Allegro. Wiadomości phishingowe stanowią 0,94% całego spamu, z czego aż 60% atakuje PayPal. Takie e-maile często straszą odbiorcę zamknięciem jego konta, ponieważ rzekomo nie korzysta z niego od pewnego czasu. Aby zachować swoje konto, pisze nadawca wiadomości, należy zalogować się; naturalnie wiadomość zawiera odsyłacz do odpowiedniej strony. Po kliknięciu go pojawi się strona wyglądająca jakby należała do organizacji, która wysłała e-maila, zawierająca prośbę o wprowadzenie nazwy użytkownika i hasła. Mimo że wygląda jak prawdziwa, strona ta jest w rzeczywistości fałszywa. Nigdy nie powinieneś klikać odsyłaczy w wiadomościach prowadzących do strony, na której jesteś proszony o podanie poufnych informacji. Używaj zakładek w swojej przeglądarce lub ręcznie wpisuj adres w pasku adresu przeglądarki. Nawet jeśli odsyłacz wydaje się być w porządku, działający w tle szkodliwy program może otworzyć stronę o zupełnie innym adresie niż ten wyświetlany.

Rysunek 1: Lepsza niż prawdziwa? Strona phishingowa eBay-a. site

Jeżeli nie jesteś pewny, czy wiadomość e-mail jest rzeczywiście tą, za jaką się podaje, zadzwoń bezpośrednio do organizacji, z której została rzekomo wysłana, lub wyślij do niej maila. Jeśli jednak postanowisz skontaktować się za pośrednictwem poczty elektronicznej, nie ograniczaj się do odpowiadania na podejrzany e-mail: sprawdź adres kontaktowy na stronie internetowej firmy i użyj właśnie jego. W ten sposób będziesz miał pewność, że Twoje zapytanie trafi bezpośrednio do firmy, na którą powołują się jej autorzy, a nie na nieaktualny adres zwrotny wykorzystywany przez spamerów lub oszustów.

Kto chce prać brudne pieniądze?

W obecnej sytuacji gospodarczej wiele osób poszukuje pracy, dlatego wszelkie informacje o wolnych etatach są mile widziane. Przypuśćmy, że na skrzynkę pocztową dostałeś ofertę pracy, którą możesz wykonywać we własnym domu przy minimalnym nakładzie czasu i wysiłku, a w grę wchodzi atrakcyjne wynagrodzenie. Nawet jeżeli posiadasz już dobrą pracę, propozycja zarobienia dodatkowych 1 500 – 2000 euro miesięcznie będzie brzmiała kusząco. Ale na czym dokładnie będzie polegała Twoja praca? Będziesz po prostu otrzymywał kwoty pieniężne z rachunku A i przelewał je na rachunek B za pośrednictwem Western Union, pomniejszone o odsetek, który otrzymasz jako prowizję.

Niestety, jeżeli coś brzmi zbyt pięknie, żeby było prawdziwe, zwykle prawdziwe nie jest. Kwoty, które masz przelać, pochodzą z phishingu lub innych oszustw. Twoje zadanie polega na dopilnowaniu, aby pieniądze trafiły na konto oszustów i cyberprzestępców okrężną drogą. W ten sposób trudniej będzie wyśledzić przestępców, ale transakcje, jakich dokonasz, będą łatwe do zidentyfikowania. Dokonując takich transakcji, staniesz się tak zwanym mułem pieniężnym oraz winnym udziału w praniu brudnych pieniędzy lub współsprawcą w przestępstwie. Jeżeli zostaniesz złapany, grozi Ci wysoka grzywna i wpis do rejestru karnego. Dlatego najlepszym sposobem postępowania z takimi wiadomościami jest po prostu usuwanie ich, niezależnie od tego, jak bardzo kusząca jest oferta.

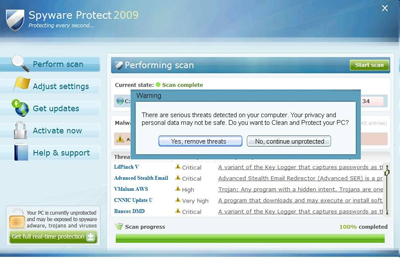

Scareware

Wyobraź sobie taką sytuację: przeglądasz strony internetowe, szukając nowej tapety na pulpit, gdy nagle wyskakuje komunikat informujący Cię, że Twój komputer jest zainfekowany 527 trojanami, wirusami i robakami. Jesteś zdziwiony, bo na komputerze masz oprogramowanie bezpieczeństwa. Dlaczego nie ostrzegło Cię przed infekcjami i zagrożeniami? Może nie działa poprawnie? A może coś przeoczyło?

Gdy otrząśniesz się z pierwszego szoku, zwykle zaczynasz czytać komunikat z większą uwagą. Dowiadujesz się, że możesz pobrać nowe oprogramowanie antywirusowe, które rozwiąże Twój problem. Najlepsze jest jednak to, że oprogramowanie jest darmowe! Skwapliwie korzystasz z oferty, pobierasz i instalujesz program. Gdy ponownie ręcznie uruchamiasz skanowanie antywirusowe, program znajduje jeszcze więcej infekcji, ale tym razem zostaje wyświetlony inny komunikat: szkodliwe programy mogą zostać usunięte tylko za pomocą pełnej wersji produktu, która nie jest już bezpłatna. Ze strony internetowej dowiadujesz się, że ceny wahają się od 30 do 80 euro. Ponieważ oprogramowanie bezpieczeństwa, które zainstalowałeś wcześniej, zawiodło Cię, całą nadzieje pokładasz w tym nowo odkrytym „cudownym rozwiązaniu”, kupujesz je i klikasz „Wylecz”. Wydaje się, że wszystkie zagrożenia zostały szybko wyeliminowane … czyżby?

Tego rodzaju oszustwo stosowane jest od dawna i wykorzystuje strach przed poważną infekcją komputera. Programy scareware stosują różne techniki. Najpowszechniejszy jest następujący scenariusz: gdy surfujesz po Internecie, pojawia się okno wyskakujące, które pozornie przeprowadza skanowanie Twojego dysku twardego. Następnie pokazuje losowo wygenerowaną liczbę infekcji szkodliwym oprogramowaniem. Mniej popularną metodą jest tak zwany atak drive-by-download: gdy przeglądasz zainfekowaną stronę internetową, na Twój komputer przedostaje się niechciane oprogramowanie. Jeżeli jest to oprogramowanie scareware, często wyświetlany jest komunikat informujący Cię, że Twoja maszyna została zainfekowana. Nawet tapeta może się zmienić się, tak aby przypominała Ci o infekcjach (które w rzeczywistości nie istnieją). Przywrócenie pierwotnej tapety jest trudne; opcja ta została usunięta z menu ustawień i mimo że można to zrobić innymi sposobami, wymagają one większej wiedzy technicznej, niż posiada większość użytkowników. Tak więc to, co początkowo wydaje się być „cudownym rozwiązaniem”, okazuje się oprogramowaniem, które nie daje użytkownikowi żadnych korzyści.

Jednak scareware przynosi korzyści cyberprzestępcom, którzy mogą zarobić pieniądze na sprzedaży licencji na takie fałszywe oprogramowanie bezpieczeństwa. Co więcej, te fałszywe aplikacje często zawierają szkodliwe oprogramowanie, które może być wykorzystane do uzyskiwania dostępu do Twojej maszyny, kradzieży Twoich osobistych danych (które mogą być następnie odsprzedane) lub przekształcenia Twojego komputera w maszynę zombie w celu użycia jej do wysyłania ogromnej ilości spamu. Spamerzy zapłacą duże pieniądze za kupienie lub wynajęcie takich maszyn w celu rozprzestrzenienia swoich wiadomości na szeroką skalę – jest to po prostu kolejny sposób zarabiania pieniędzy w świecie cyberprzestępczym.

Nazwa scareware jest całkowicie uzasadniona: wiele wysiłku wkładane jest w to, aby po pierwsze wiadomości były przekonujące, a po drugie, aby same programy scareware wyglądały na prawdziwe. Ponadto, programy te często posiadają nazwy, które brzmią podobnie do nazw legalnych aplikacji bezpieczeństwa. Wszystko to pomaga jeszcze bardziej uwiarygodnić to oszustwo, na które mogą złapać się nawet doświadczeni użytkownicy Internetu. Co w takiej sytuacji powinieneś robić? Przede wszystkim spraw sobie dobre oprogramowanie antywirusowe. Jeżeli zaczną pojawiać się podobne wiadomości, nie przestrasz się i w żadnym wypadku nie kupuj oferowanego oprogramowania. Przeprowadź pełne skanowanie systemu przy pomocy swojego aktualnego oprogramowania antywirusowego.

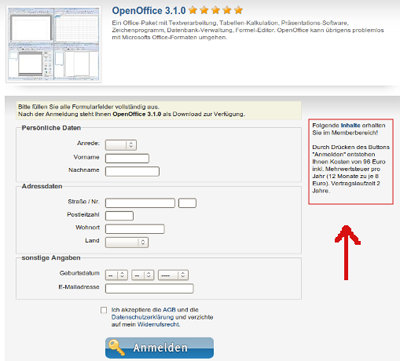

Uwaga klienci: niebezpieczeństwo ukrytych subskrypcji

Obecnie dostępne jest darmowe oprogramowanie – tzw. freeware – praktycznie do wszystkiego. Każdy może znaleźć coś dla siebie – gry, odtwarzacze multimedialne, klienty komunikatorów internetowych itd. – istnieje również wiele miejsc, gdzie można pobrać takie programy. Przyjmijmy, że szukasz nowego oprogramowania do pracy biurowej – z edytorem tekstu, arkuszem kalkulacyjnym itd. Rozpoczynasz wyszukiwanie i Twoja wyszukiwarka proponuje ci różne opcje. Pierwsza z nich brzmi obiecująco; strona internetowa, na której znajdują się pliki, których potrzebujesz, wygląda na legalną, więc bez namysłu klikasz. Zanim jednak będziesz mógł pobrać to, czego potrzebujesz, musisz zarejestrować się na stronie, podając swoje nazwisko, adres oraz ważny adres e-mail. Chociaż wydaje ci się to trochę dziwne, przypominasz sobie , że słyszałeś o portalach, na których można pobierać dane, wymagających rejestracji w celu pobierania z pełną prędkością. Tak więc, nieco zirytowany, podajesz żądane dane w odpowiednich polach. Szybko zaznaczasz odpowiednie pole, aby potwierdzić, że zgadzasz się z warunkami, których wcale nie czytasz – w końcu zawsze zawierają to samo. Chwilę później z zadowoleniem pobierasz potrzebny Ci program.

Jednak niedługo po tym czeka Cię niemiła niespodzianka: dostajesz e-maila z żądaniem, abyś przelał 96 dolarów. Zgadzając się na warunki, nabyłeś 2 letnią subskrypcję pomocy technicznej. Jeżeli nie zapłacisz, grożą Ci sankcje prawne.

Rysunek 3: Uwaga! Ukryte subskrypcje

Szacuje sie, że 10 do 20% ofiar takich oszustw płaci za subskrypcję. Nie pozwól zastraszyć się tego typu groźbami. Oszustwa, takie jak to, polegają na wyłudzaniu pieniędzy poprzez żerowanie na naszym strachu przed prawem. Wiesz, że wcale nie czytałeś warunków (być może dlatego, że uważałeś, że prawdopodobnie i tak ich nie zrozumiesz lub nigdy nie słyszałeś o negatywnych skutkach). Jeżeli dostaniesz podobny e-mail, zrób małe badanie: poszukaj w Internecie podobnych przypadków lub skontaktuj się z adwokatem. Możliwe, że taka groźba nie ma żadnej mocy prawnej lub pozostanie właśnie tym – tylko groźbą – ponieważ cyberprzestępcy zadowolą się pieniędzmi, jakie otrzymają od tych 10 – 20% ofiar, które im zapłacą.

Oszustwa związane z portalami społecznościowymi

Portale społecznościowe, takie jak Facebook czy MySpace, są popularne zwłaszcza wśród młodych ludzi. Pozwalają pozostawać w kontakcie z przyjaciółmi, wysyłać sobie nawzajem informacje oraz szukać nowych znajomych. Istnieją też portale społecznościowe dla starszych użytkowników; mogą być wykorzystywane do zawierania i utrzymywania kontaktów biznesowych oraz szukania starych szkolnych znajomych.

Na wszystkich portalach tego typu czyhają niebezpieczeństwa. Wyobraź sobie, że Twój bliski przyjaciel prosi Cię o pomoc – prawdopodobnie bez wahania zgodzisz się. Spróbuj teraz przenieś tę sytuację na grunt portali społecznościowych. Za pośrednictwem takiego portalu dostajesz wiadomość od znajomego, w której informuje Cię, że utknął na lotnisku Heathrow, został okradziony i grożono mu bronią. Nie ma pieniędzy, karty kredytowej ani biletu na samolot i prosi cię o przelanie mu 400 dolarów za pośrednictwem Western Union, żeby miał jak wrócić do domu. Trochę się wahasz: dlaczego właśnie Western Union? Twój przyjaciel przekonuje, że tylko w ten sposób może uzyskać dostęp do pieniędzy. Pytasz, czy możesz do niego zadzwonić, ale okazuje się, że złodzieje ukradli również jego telefon komórkowy. Stajesz się coraz bardziej podejrzliwy – Twój przyjaciel zachowuje się dziwnie. Co więcej, używa słów i zwrotów, których nigdy wcześniej u niego nie słyszałeś. Może dlatego, że jest w tak stresującej sytuacji. Ponieważ jednak martwisz się o przyjaciela i nie chcesz mieć potem wyrzutów sumienia, w końcu przelewasz mu pieniądze. Od tego momentu Twój przyjaciel nigdy już się z Tobą nie kontaktuje.

Co tak naprawdę się wydarzyło? Ostatnio ten rodzaj oszustwa jest bardzo popularny i skuteczny, ponieważ jest stosunkowo mało znany. Wyjaśnienie jest dość proste: cyberprzestępcy uzyskali dostęp do konta Twojego przyjaciela i próbują wyłudzić pieniądze od wszystkich jego kontaktów. Jeżeli często korzystasz z portali społecznościowych, możesz mieć nawet setki przyjaciół i nie jesteś w stanie zawsze wiedzieć, gdzie znajduje się każdy z nich, co przydaje całej historii większej wiarygodności.

Jednak historia, którą opisałem, posiada wyraźne znamiona oszustwa. Europejczyk, który utknął w Londynie, rzadko kiedy poprosi innego europejczyka o amerykańskie dolary. To samo dotyczy użytego języka i fraz. Jeżeli dostaniesz podobną wiadomość, bezpośrednio skontaktuj się ze swoim przyjacielem. Nawet jeżeli pisze Ci, że skradziono mu telefon komórkowy, spróbuj zadzwonić na jego numer. Spotka Cię miła niespodzianka, gdy Twój przyjaciel odbierze telefon, i nie tylko będziesz mógł sobie z nim porozmawiać, ale również upewnisz się, że wiadomość, którą otrzymałeś, była fałszywa.

Jeżeli chcesz chronić swoje konta na portalach społecznościowych przed podobnymi zagrożeniami, musisz tylko przestrzegać kilku prostych zasad. Jeden z możliwych sposobów zabezpieczenia konta dotyczy metody resetowania haseł. Gdy rejestrujesz się na portalu społecznościowym, często możesz skorzystać z opcji odpowiedzenia na „tajne pytanie”. Jeżeli zapomnisz swoje hasło, możesz wygenerować nowe, wpisując odpowiedź na takie pytanie. Zwykle możesz wybierać tylko spośród trzech „tajnych pytań”, które są bardzo ogólne – na przykład, imię Twojego zwierzaka lub nazwa pierwszej szkoły, do jakiej chodziłeś. Jeżeli którąś z tych informacji podałeś w swoim profilu lub na swojej stronie, uzyskanie dostępu do Twojego konta będzie dziecinnie proste.

Pamiętaj, że w każdej chwili możesz zmodyfikować pytanie i odpowiedź, aby zwiększyć bezpieczeństwo Twojego konta. Nikomu nie wyjawiaj swojego hasła ani loginu. Poza tym, uważaj, abyś nie padł ofiarą ataków phishingowych (o których była mowa wcześniej) i stosuj uaktualnione rozwiązanie antywirusowe: w ten sposób Twój komputer będzie wolny od trojanów, które mogą ukraść Twoje hasło i wysłać je cyberprzestępcom.

Twitter – niebezpieczeństwa związane z krótkimi adresami URL

Od 2006 roku Twitter rozrósł się do ogromnych rozmiarów. Ponad 25 milionów użytkowników chce znać odpowiedź na pytanie będące hasłem tego portalu „Co teraz robisz?”. Twitter jest nietypowym portalem społecznościowym – format mikroblogu ogranicza wiadomości do 140 znaków, co utrudnia załączanie adresów URL, które zajęłyby dobre 50% dostępnych znaków. Jednak i na to znajdzie się sposób: dostępne są usługi internetowe, które umożliwiają przekształcenie długich, skomplikowanych adresów na znacznie krótsze. Usługi skracania adresów URL posiadają jednak pewne wady: trudno powiedzieć, dokąd w rzeczywistości prowadzi krótki, zagadkowy adres, co oznacza brak przejrzystości.

Rysunek 4: Wiadomości wysyłane automatycznie za pośrednictwem Twittera, łącznie ze skróconymi adresami URL

Wykorzystują to cyberprzestępcy, którzy dzięki takim usługom mogą przekształcić do krótkiej postaci adresy prowadzące do zainfekowanych stron. Wiadomości zawierające takie odsyłacze mogą być rozprzestrzeniane automatycznie i obiecują odbiorcy, że pozna prawdę o niektórych sensacyjnych newsach, takich jak śmierć gwiazdy (np. Michaela Jacksona). Jeżeli nie ma akurat żadnych sensacyjnych plotek, cyberprzestępcy po prostu wymyślają jakieś – na przykład, na Twitterze krążyła plotka o rzekomej śmierci Britney Spears, chociaż w rzeczywistości piosenkarka żyła i miała się całkiem dobrze.

Wiadomości zawierające odsyłacze do zainfekowanych stron to po prostu bardziej zaawansowana wersja oszustw wykorzystujących pocztę elektroniczną – żerują na Twojej ciekawości. Niestety, ten rodzaj cyberprzestępczości pokazuje, że krótkim adresom nie można ufać. Możesz się jednak zabezpieczyć, wykorzystując dodatkowe narzędzia: na przykład, popularna wtyczka do Firefoksa przekonwertuje krótki adres URL do jego pierwotnej postaci, jeżeli przytrzymasz kursor myszki nad takim odsyłaczem. W ten sposób dowiesz się, czy odsyłacz prowadzi do bezpiecznej strony czy nie.

Filmy, gry, muzyka… i szkodliwe oprogramowanie

Jeżeli nie jesteś zaawansowanym internautą, w Sieci będziesz szukał przede wszystkim filmów, muzyki, programów telewizyjnych oraz gier komputerowych. Oprócz prawnych aspektów pobierania takich danych – które zostały wyszczególnione przez innych autorów – należy rozważyć jeszcze inne kwestie. Jeżeli szukasz takich danych, możesz dojść do wniosku, że najszybszym sposobem są tak zwane sieci P2P. Dlatego pobierzesz program, który pomoże Ci uzyskać dostęp do takiej sieci, a następnie będziesz mógł wybierać sobie wszystko, co Ci się tylko podoba. Nawet jeżeli gdzieś przeczytałeś, że do takich plików mogą być dołączone szkodliwe programy, po prostu zignorujesz je. Robisz to jednak na własne ryzyko.

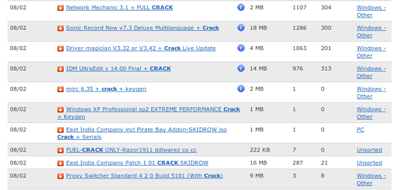

Gry, które możesz pobrać w Internecie, często zawierają tzw. cracki, które mogą być wykorzystywane do obchodzenia zabezpieczeń przed kopiowaniem. Narzędzia te są dostarczane przez hakerów, którzy albo uważają, że cała zawartość powinna być dostępna za darmo, albo chcą po prostu zaistnieć w świecie hakerów. Pobierając plik, możesz pobrać wraz z nim szkodliwe oprogramowanie; cyberprzestępcy dobrze wiedzą, że istnieje duże zapotrzebowanie na darmowe materiały, dlatego maskując swoje szkodniki pod postacią popularnych plików lub dodając je do popularnych plików, zwiększają liczbę potencjalnych ofiar. Wraz z grą możesz pobrać bonus w postaci tzw. trojana „bankowego”. Chociaż młodzi ludzie rzadko korzystają z bankowości online, komputer, na który pobierają plik, może należeć do ich rodziców, którzy regularnie sprawdzają swoje konto online. W ten sposób na jednym ogniu zostają upieczone co najmniej dwie pieczenie.

Rysunek 5: Cracki do aplikacji

Niebezpieczeństwo pobrania szkodliwego oprogramowania za pośrednictwem sieci P2P jest stosunkowo duże. Pobierając nielegalnie grę lub film możesz, mimo łamania prawa, zaoszczędzić pieniądze, jeśli jednak ściągniesz przy okazji również trojana stworzonego w celu kradzieży danych bankowych, możesz stracić dużo pieniędzy, a wtedy oszczędności będą niewielkie w stosunku do strat, jakie poniesiesz. Dlatego w tym przypadku uczciwość popłaca.

Wnioski

Cyberprzestępcy są niezwykle twórczy i ciągle dostosowują swoje oszustwa do nieustannie ewoluujących technologii internetowych i aplikacji. W większości przypadków modyfikują stare oszustwa w taki sposób, aby mogły być wykorzystywane z nowymi mediami. Najlepszym przykładem jest klasyczna wiadomość spamowa zawierająca odsyłacz do zainfekowanej strony internetowej. Wiele osób nauczyło się, że nigdy nie należy klikać odsyłaczy zawartych w wiadomościach e-mail pochodzących od nieznanego nadawcy. Gdy jednak metoda ta została zaadaptowana do wiadomości wysyłanych za pośrednictwem portali społecznościowych, znacznie wzrosła liczba osób, które klikały odsyłacze.

Kilka lat temu wygląd strony mógł łatwo zdradzić, czy jest ona fałszywa czy prawdziwa: literówki, słabe rozmieszczenie itd. Dzisiaj cyberprzestępcy są o wiele bardziej wyrafinowani. Jeżeli podejrzewasz, że masz do czynienia z oszustwem, spróbuj poszukać dodatkowych informacji przy użyciu wyszukiwarki; jeżeli rzeczywiście jest to oszustwo, inne ofiary prawdopodobnie już o nim pisały. W przypadku podejrzanych stron, szukaj informacji kontaktowych, a potem zweryfikuj je z innymi źródłami.

Na koniec, nie zapominaj, aby zawsze kierować się zdrowym rozsądkiem. Jak już pisałem, jeśli coś brzmi zbyt pięknie, żeby było prawdziwe, prawdopodobnie prawdziwe nie jest. Jeżeli coś spowoduje, że zapalą się światełka ostrzegawcze, zaufaj swoim przeczuciom dotyczącym Internetu. Zdrowa dawka sceptycyzmu pomoże Ci ochronić się przed oszustwami: resztę zrobi dobre rozwiązanie bezpieczeństwa i uaktualnione oprogramowanie.

Źródło: Kaspersky Lab