Scenariuszy ataków komputerowych czy sieciowych jest tak samo wiele, jak wielka i rozległa jest wiedza i pomysłowość atakującego. Są metody bardziej wyrafinowane i skomplikowane oraz takie, do których wystarczy podstawowa wiedza informatyczna.

W tym artykule skupię się na metodach podrabiania wiadomości, wyłudzania pieniędzy i danych osobowych a także przejmowania i wykorzystywania maszyn niczego nieświadomych użytkowników do atakowania innych komputerów. Phishing to forma wyłudzenia danych użytkownika, takich jak nr konta, identyfikatory używane podczas logowania i hasła. Oczywiście wykraść można wiele więcej informacji, ale najczęściej chodzi o banki, gdyż te przynoszą największe zyski. Metoda nie jest skomplikowana, narzędzi do przeprowadzenia ataku jest w sieci mnóstwo, tak więc do jej wykorzystania nie trzeba mieć specjalistycznej wiedzy. Na szczęście, jak pokazują najnowsze badania (o których napiszę później), phishing, jest coraz mniej opłacalny, rośnie także wykrywalność sprawców tego typu przestępstw. Zacznijmy zatem od początku. Jak wygląda typowy atak phishingowy?

- Pierwszym krokiem dla atakującego jest wybór ofiary. Jeżeli będzie chciał okraść klientów banku X, to do nich musi adresować korespondencję i z ich uwzględnieniem tworzy sfałszowaną witrynę.

- Kiedy już atakujący ustali, jaki typ użytkowników będzie atakowany, tworzy spreparowaną witrynę będącą w rzeczywistości trojanem. Strona do złudzenia przypomina oryginalny serwis, jednak w miejscu gdzie podawany jest login i hasło (w przypadku np. banku) wszystkie znaki są zapisywane i przesyłane do twórcy/właściciela trojana.

- Kiedy witryna jest już gotowa, należy rozpowszechnić link wśród jak największej ilości osób. Najłatwiej osiągnąć ten cel poprzez rozesłanie go e-mailami. Wiadomość taka na pierwszy rzut oka jest wiarygodna. Nadawca wydaje się być prawdziwy, odnośnik prowadzi faktycznie do istniejącej strony (coraz częściej odnośnik ma w adresie https, co oznacza, że strona jest szyfrowana – a nie zabezpieczona poprzez certyfikaty! Nie można mylić tych pojęć. Szyfrowanie jest pewną formą bezpieczeństwa, ale nie autentyczności witryny).

- Następnie pozostaje czekać i obserwować, ile osób da się „złowić” na przynętę i poda swoje dane dostępowe do konta.

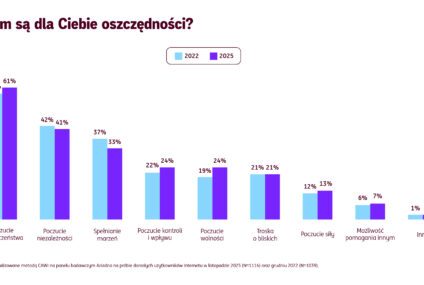

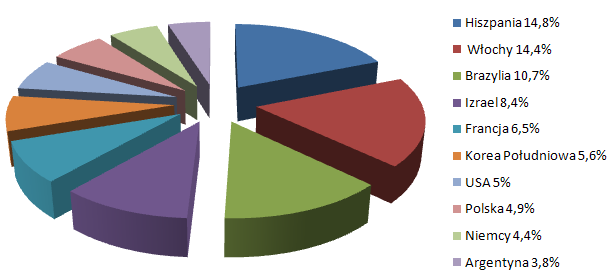

Rys. 1. Procentowy udział krajów w wysyłce phishingowych wiadomości e-mail. Źródło: IBM Internet Security Systems X-Force® 2007 Trend Statistics.

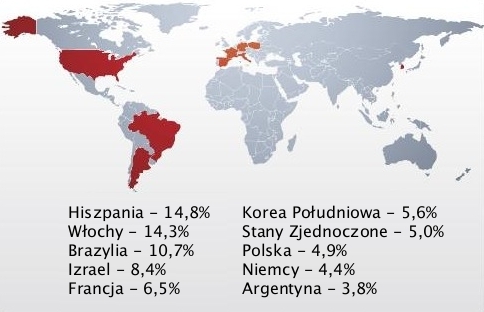

Rys. 2. Procentowy udział krajów w hostingu fałszywych adresów URL. Źródło: IBM Internet Security Systems X-Force® 2007 Trend Statistics.

Mimo tego, że powyższe informacje pochodzą sprzed dwóch lat, niestety nadal są aktualne. Dowodem na to są styczniowe (2009) badania serwisu PhishTank.

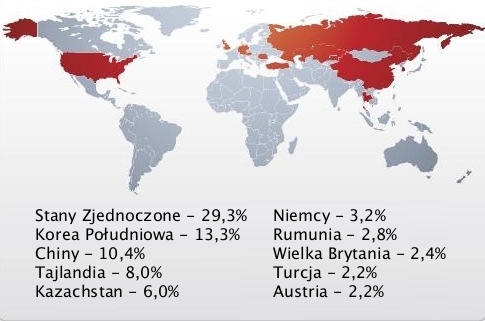

Rys. 3. Procentowy udział krajów w hostingu phishingowych stron WWW. Źródło: Phishtank.

Dane te niewiele różnią się od tych z 2007 roku. Procentowy udział jednych państw się zwiększył, innych zmniejszył, jednak cały czas obejmuje te same kraje, ze Stanami Zjednoczonymi i Rosją na czele. Powrócę jeszcze na chwilę do pierwszego obrazka. Do tych statystyk stworzyłem wykres. Co najsmutniejsze, Polska jest na 8 miejscu wśród krajów wysyłających phishing. Sytuacja jest analogiczna i przedstawia się podobnie jak w przypadku analizy i raportów dotyczących krajów wysyłających spam. Dzieje się tak, ponieważ wiele maili klasyfikowanych jako spam, to phishing. Zawierają spreparowany adres URL, prowadzący do fałszywej witryny.

Rys. 4. Wykres prezentujący procentowy udział krajów w wysyłaniu phishingu. Źródło: IBM Internet Security Systems X-Force® 2007 Trend Statistics.

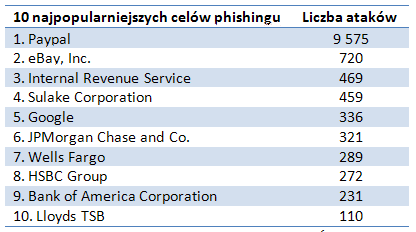

Również z PhishTank pochodzą dane przedstawiające znane instytucje, pod które najczęściej podszywali się fałszerze (http://www.phishtank.com/stats/2009/01/).

Rys. 5. Organizacje, pod które najczęściej podszywają się phisherzy. Źródło: Phishtank.

Jak widać najczęściej były to witryny, bezpośrednio związane z finansami (serwisy aukcyjne, pośredniczące w płatnościach czy banki). Bywają także sytuacje, kiedy phisherzy wysyłają informacje o fałszywych aktualizacjach systemu Windows, nakłaniając użytkowników do instalacji aktualizacji. Tego typu praktyki są o tyle groźne, że wysłane do kogokolwiek, mają szansę na udane zarażenie. Wynika to bowiem z faktu, że systemu Windows używa ponad 90% użytkowników na świecie, więc jeżeli ktoś potraktuje sprawę poważnie – zainfekuje komputer. W przypadku wysyłania maili o innej tematyce np. konkretnego banku, szansa na to, że list trafi do odpowiedniego odbiorcy (posiadającego konto w tym banku) jest dużo niższa.

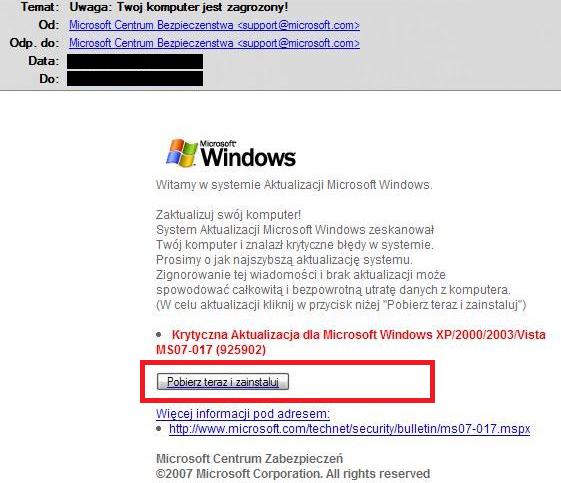

Poniżej znajdują się pewne przykłady phishingu i opis jak rozpoznać, że wiadomość jest fałszywa.

Rys. 6. Przykład phishingowej wiadomości e-mail.

Jest to wiadomość, o której wspominałem wyżej. Rzekomym nadawcą jest [email protected], więc trudno nie uznać tego adresu za autentyczny. Co gorsza, sama treść ma znamiona autentycznej. Mamy informacje o luce w systemie, jej kodową nazwę podobną do tej stosowanej przez sam Microsoft, odnośnik do strony z informacją o dziurze (oczywiście prowadzi w to samo miejsce co odnośnik „Pobierz i zainstaluj”). Można jednak w bardzo prosty sposób stwierdzić, że jest to podróbka. Microsoft udostępnia aktualizacje TYLKO poprzez witrynę Windows Update, a dla systemów Vista i wkrótce Seven – poprzez bezpośrednie aktualizacje z poziomu systemu. Firma Microsoft wiele razy podawała do wiadomości, że nigdy nie informuje użytkowników drogą mailową o aktualizacjach lub plikach do pobrania, nawet jeżeli użytkownik jest zapisany na liście mailingowej Microsoftu. Kliknięcie takiego odnośnika przekieruje nas do innej witryny lub od razu zacznie się pobieranie szkodliwego oprogramowania.

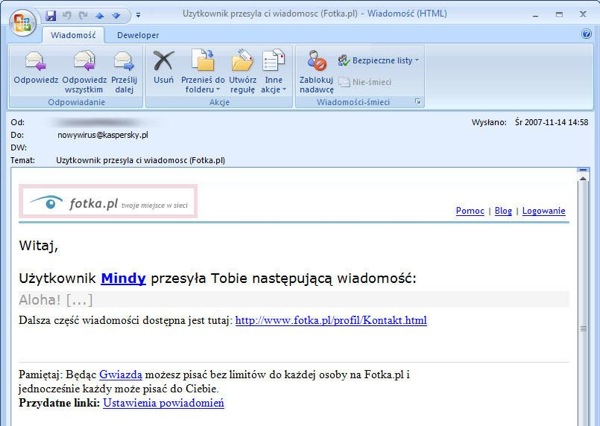

Rys. 7. Przykład phishingowej wiadomości e-mail.

O phishingu wykorzystującym portale społecznościowe pisałem przy okazji artykułu „Pokaż swoje konto, a powiem Ci kim jesteś” (http://viruslist.pl/analysis.html?newsid=507). Dlatego ten typ maili potraktuję teraz jedynie ogólnikowo… Powyższy rysunek prezentuje wiadomość pochodzącą rzekomo z portalu fotka.pl. Aby zachęcić do kliknięcia, pokazano jedynie początek wiadomości. Jeżeli użytkownik kliknie w adres URL, zostanie przeniesiony na stronę do złudzenia przypominającą serwis fotka.pl lecz do jej prawidłowego wyświetlenia potrzeba będzie najnowszego flashplayera. Klikając w odnośnik, ściągamy w rzeczywistości trojana… Analogiczna sytuacja ma miejsce w przypadku maili kierowanych do użytkowników serwisu nasza-klasa.pl (obrazek poniżej).

Rys. 8. Przykład phishingowej wiadomości e-mail.

Rys. 9. Przykład phishingowej wiadomości e-mail.

Kolejny przykład phishingu to znajdujący się na drugim miejscu pod względem częstości podrabiania, mail podszywający się pod wiadomość z serwisu aukcyjnego Ebay. W wiadomości użytkownik jest informowany o błędach jakie wystąpiły w związku z jego kontem i jednocześnie proszony o jak najszybsze zalogowanie się na konto poprzez podany link, w celu zweryfikowania błędu. Oczywiście login i hasło zostaną przesłane do atakującego.

Wyżej wymienione przykłady phishingu mają na celu głównie zainfekowanie komputera. Czy zostanie on później przyłączony do botnetu (o którym później), czy atakujący przechwyci hasła do różnych serwisów czy banku zależy od atakującego. Jednak niektóre typy phishingu skierowane są głównie na zysk poprzez bezpośredni dostęp do konta. W tym celu fałszerz podrabia strony banków i wysyła informacje do jego klientów.

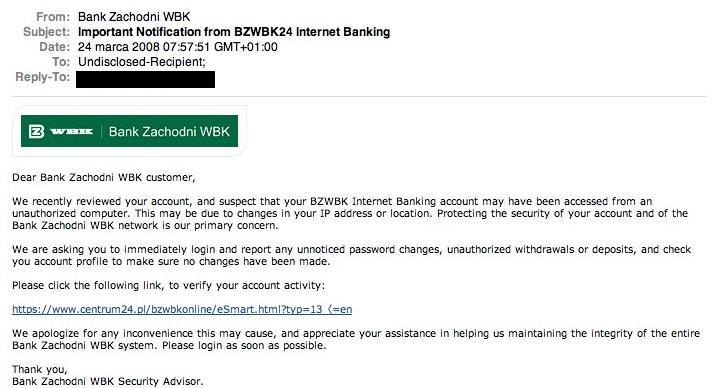

Rys. 10. Przykład phishingowej wiadomości e-mail.

Powyższy przykład dotyczy polskiego banku BZ WBK. Wiele osób dostało taki list, w tym klienci banku. Po kliknięciu odsyłacza, który jest widoczny na obrazku, zostajemy przekierowani do fałszywej witryny banku. Cała sprawa była dość trudna do rozwiązania. Firma CERT na bieżąco informowała o problemie. Maile były wysyłane w dwóch seriach. Pierwszą umieszczono na polskich serwerach, treść była w języku angielskim, oprawa graficzna niedbała.

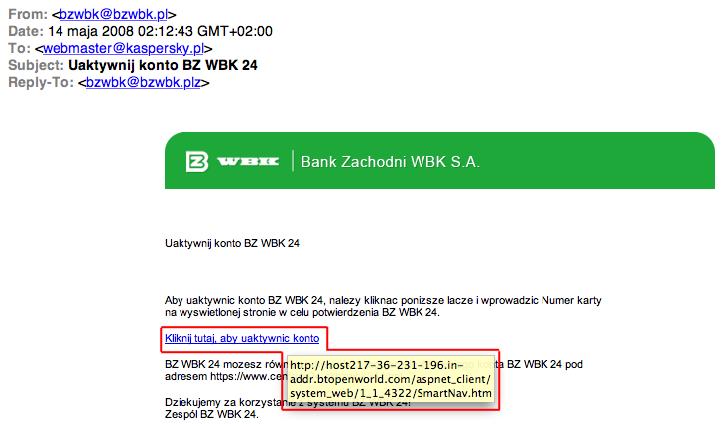

Rys. 11. Przykład phishingowej wiadomości e-mail.

Druga seria była przygotowana bardziej starannie, umieszczono ją na zagranicznych serwerach, przez co linki aktywne były o wiele dłużej. Jednak nadal stosunkowo łatwo można było zwietrzyć podstęp. Brakowało polskich znaków a placówki takie jak banki nie dopuściłyby się takiego błędu. Dodatkowo po najechaniu myszką na link, wyświetlał się prawdziwy adres, który wskazuje zagraniczną lokalizacje (domena .com). Jeżeli mimo tego ktoś kliknął link, został przekierowany na witrynę, gdzie po podaniu wymaganych danych, mógł zostać niemile zaskoczony późniejszym stanem swojego konta…

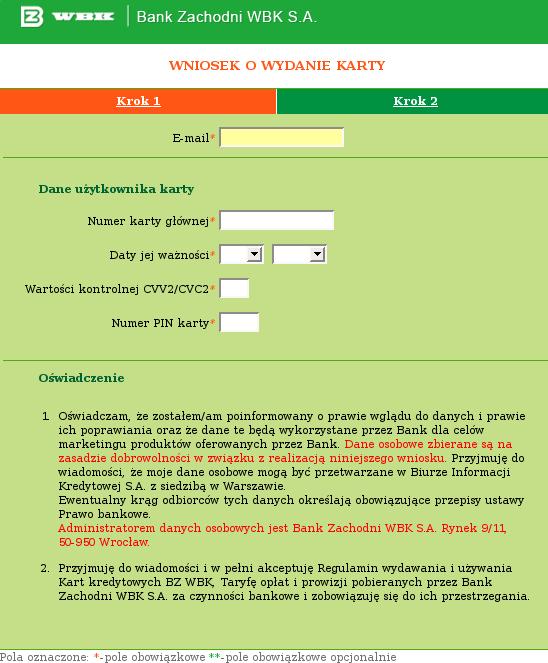

Rys. 12. Przykład phishingowej strony WWW, do której prowadzi odnośnik z wiadomości e-mail.

Głównym problemem w przypadku fałszywych maili udających korespondencję bankową jest ryzyko utraty dorobku życia. Do tej pory niektóre banki nie stosują żadnych zabezpieczeń poza uwierzytelnieniem loginem i hasłem. Jednak nawet zabezpieczanie hasłami jednorazowymi z kart czy kodów SMS-owych nie stanowi 100% pewności, że faktycznie nasze konto będzie bezpieczne. I nie potrzeba do tego przeprowadzać skomplikowanych ataków. Wystarczy phishing i bardzo dobra socjotechnika, która nakłoni użytkownika do postępowania w myśl atakującego. Wyobraźmy następującą sytuację… Atakujący jako cel upatrzył sobie bank, który posiada dodatkowe zabezpieczenie przed niepowołaną autoryzacją – kody jednorazowe w postaci zdrapki. Pozyskanie samego hasła przy zastosowaniu tylko fałszywej witryny wydaje się być pozbawione sensu. Wystarczy jednak, że w treści umieści informację, iż dane podane w formularzu (na stronie, która jest fałszywa), muszą zostać potwierdzone przez kod ze zdrapki. Jeżeli ktoś da się nabrać, poda nie tylko login i hasło, ale także jeden, pierwszy wolny kod jednorazowy (który de facto nie został użyty i nie jest wykreślony z listy przez prawdziwy system banku). Dzięki temu cyberprzestępca bez problemu może dokonać udanego ataku…

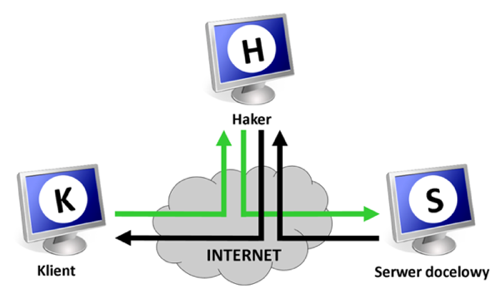

Istnieją także bardziej zaawansowane metody phishingu jak np. MiTM (Man In The Middle), jego schemat widzimy na poniższym obrazku.

Rys. 13. Zasada działania ataku typu Man In The Middle.

Atak ten wykorzystuje dodatkowy serwer, który łączy klienta z serwerem docelowym. Jego ideą jest przejmowanie pakietów, ich modyfikacja i wykorzystywanie w celu osiągnięcia własnych korzyści. W praktyce atak ten jest trudny do wykrycia, zwłaszcza po stronie użytkownika. Atakujący może nie tylko przechwycić pakiety, ale także wykradać informacje, przechwycić aktualną sesję i dowolnie ją modyfikować. Większość działań opiera się na sniffingu (podsłuchu). Pewnym minusem w stosunku do „typowego” phishingu jest fakt, że nie można go stosować masowo. O ile wysyłając maile ze sfałszowanymi stronami atakujący otrzymuje wiele numerów kont i haseł, o tyle w tego rodzaju ataku musi się skupić na jednym, ewentualnie kilku klientach, którzy w dodatku niekoniecznie muszą na koncie mieć sumę „rekompensującą” wysiłek włożony w tego typu atak. Dlatego właśnie MiTM najczęściej stosuje się w celu kradzieży tożsamości i danych.

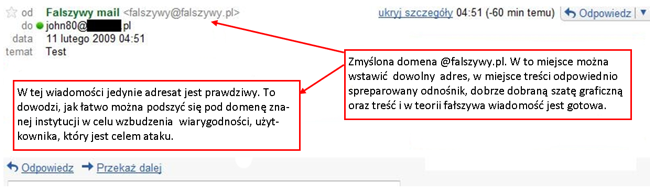

Wiele osób może się zastanawiać w jaki sposób atakujący wysyła maile z zaufanej domeny. Ściśle rzecz biorąc, nie robi on tego dosłownie z domeny np. Microsoftu, jak było w przypadku fałszywej aktualizacji, ale korzysta z metod podrabiania nadawcy. Poniżej prezentuję taki właśnie przykład:

Rys. 14. Przykład wiadomości e-mail ze sfałszowanym adresem nadawcy.

Do niedawna (na szczęście problem jest już rozwiązany przez Google) inną metodą ukrywania prawdziwych linków było wykorzystywanie Google redirect. W metodzie tej, każda litera alfabetu ma określony trójznakowy symbol… Przykładowo A to %61, B to %62, C to %63 itd. Dodatkowo początek adresu zawsze zaczyna się od http://www.google.com/url?q= tak więc chcąc przekierować kogoś na stronę, na przykład, VirusList.pl wystarczyło użyć tego adresu URL (jak pisałem wyżej, Google naprawiło błąd i ostrzega o przekierowaniu strony): http://www.google.com/url?q=%68%74%74%70%3A//%77%77%77%2e%76%69%72%75%73%6C%69%73%74%2e%70%6C

Teraz skupmy się na trojanach i programach szpiegujących jakie są używane w phishingu. Nie sposób omówić wszystkich trojanów oraz sposobów ich działania, dlatego skupię się na tych bardziej znanych, a są to Trojan-Spy.html, Trojan.Win32.Qhost oraz Trojan.Win32.DNSChanger. Ten pierwszy ma wiele wariacji, a każda z nich dotyczy innego banku/instytucji (wtedy do głównej nazwy dodawana jest informacja kojarząca tego trojana z konkretną firmą).

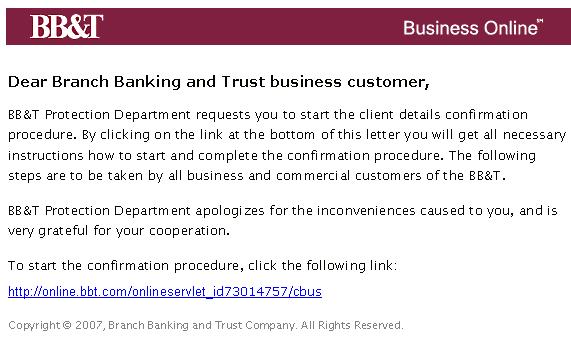

Rys. 15. Wiadomość trojana Trojan-Spy.html w wersji Bankfraud.ri.

Rysunek powyżej prezentuje pierwszego trojana: Trojan-Spy.html w wersji Bankfraud.ri. Działa on w przeglądarkach Internet Explorer w wersjach 5 i 6 wykorzystując lukę FrameSpoof. Wiadomość jest kierowana do klientów banku BB&T. Po kliknięciu odnośnika, trojan wyświetla formularz w postaci strony HTML, który po wypełnieniu trafia do twórcy trojana.

Dokładny opis wszystkich trojanów znajduje się w Encyklopedii Wirusów VirusList.pl

Trojan.Win32.Qhost – jest to trojan ukrywający się pod postacią pliku PE EXE o rozmiarze około 2 KB (kompresja FSG, rozmiar po rozpakowaniu – około 24 KB). Podczas uruchamiania trojan modyfikuje plik %System%driversetchosts wykorzystywany do tłumaczenia nazw domenowych na adresy IP. Szkodnik dodaje do pliku hosts poniższe teksty, w wyniku czego użytkownik zainfekowanego komputera nie ma możliwości odwiedzania tych stron WWW:

127.0.0.1 e-finder.cc

127.0.0.1 fast-look.com

127.0.0.1 vv7.al.57e.net

127.0.0.1 ewizard.cc

127.0.0.1 awmdabest.com

.

.

.

127.0.0.1 www.6o9.com

127.0.0.1 new.8ad.com

127.0.0.1 adulthell.com

127.0.0.1 datingforlove.org

127.0.0.1 meetyourfriend.biz

Źródło: http://viruslist.pl/encyclopedia.html?cat=11&uid=4444.

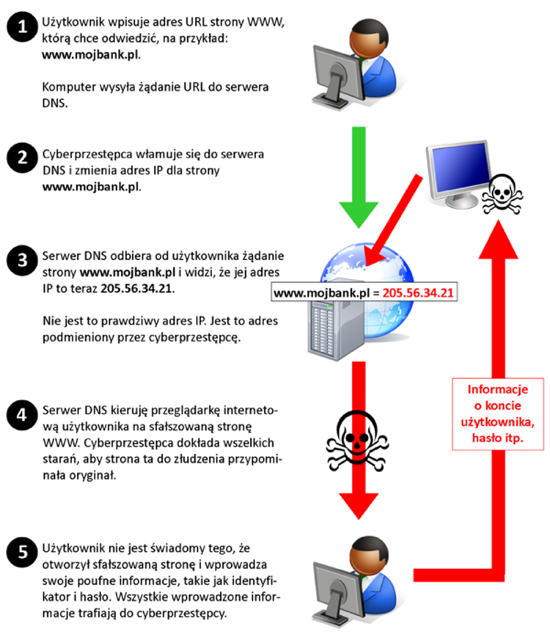

Bardzo ciekawym, a zarazem mało popularnym, bo trudnym do przeprowadzenia atakiem jest pharming. W skrócie polega on na zmianie adresów DNS na komputerze/serwerze ofiary. Jak wiadomo, w sieci każda strona jest tłumaczona z adresu IP, na postać zrozumiałą dla ludzi. Jest to wygodne, a adresy łatwiej zapamiętać.

Tłumaczeniem tym zajmują się serwery DNS. Celem ataku jest zamiana tych „dobrych” DNS-ów na „złe”, należące do oszusta. Dzięki temu, nie musi on już przekonywać użytkownika do klikania odsyłacza, gdyż jeżeli ten wpisze adres w pasku URL przeglądarki, DNS przetłumaczy go na IP, które wskaże z kolei serwer atakującego, gdzie umieszczona będzie identyczna, sfałszowana witryna np. banku. Często w celu osiągnięcia podobnego efektu nadpisuje się plik hosts w systemie Windows. Poniższy slajd prezentuje jak wygląda taki atak:

Rys. 16. Zasada działania pharmingu.

Czy jesteśmy zatem bezpieczni? Oczywiście nigdy nie zabezpieczymy się w 100%, jednak obecnie istnieje wiele metod walki z opisanymi wyżej procederami.

- Zazwyczaj maile wysyłane są masowo (spam), więc niemożliwe jest kierowanie zapytania do konkretnego użytkownika. Maile są w postaci bezosobowej, jeżeli bank zdecydowałby się na pisanie do nas, z pewnością użyłby formy grzecznościowej z imieniem i nazwiskiem.

- Na Twoim komputerze powinien znajdować się program antywirusowy, a najlepiej pakiet Internet Security, w skład którego wchodzi filtr antyphishingowy.

- Nie klikaj podejrzanie wyglądających wiadomości, nigdy nie pobieraj oprogramowania, które jest zalecane w mailach.

- Do łączenia się z bankiem używaj protokołu SSL oraz sprawdzaj autentyczność i datę utraty ważności certyfikatów.

- Aktualizuj system i przeglądarki internetowe.

- Maile pochodzące od znanych firm i instytucji są podpisane cyfrowo, sprawdzaj autentyczność wiadomości, zanim przejdziesz na daną stronę.

Poza tym, w Polsce występują dobre zabezpieczenia kont użytkowników. Większość banków posiada tokeny, hasła jednorazowe/SMS-owe oraz inne formy uwierzytelniania. Dodatkowo niektóre banki, jak Inteligo sugerują użytkownikom podczas logowania użycie innej przeglądarki do czasu zalatania tej dziurawej. Tak było całkiem niedawno w przypadku Internet Explorera:

Informujemy, iż firma Microsoft potwierdziła informację o wykrytych kilka dni temu poważnych lukach w zabezpieczeniach przeglądarki Internet Explorer. Wykryte luki bezpieczeństwa znacząco zwiększają ryzyko infekcji złośliwym oprogramowaniem przy korzystaniu z sieci Internet za pośrednictwem Internet Explorera. Złośliwe oprogramowanie może negatywnie wpływać na bezpieczeństwo realizowanych przez Ciebie transakcji w serwisie internetowym Banku. Sugerujemy instalację uaktualnień do przeglądarki Internet Explorer, lub korzystanie z innej przeglądarki internetowej, np. najnowszej wersji przeglądarki Firefox.

Więcej na temat bezpiecznego korzystania z konta znajdziesz w sekcji Bezpieczeństwo.

Źródło: http://www.inteligo.pl.

Inną z metod (którą powinno się traktować raczej jako ciekawostkę) jest użycie prostego skryptu JS w przeglądarce. Skopiujcie poniższy kod i wklejcie go w pasku adresu przeglądarki internetowej, w której otwarta jest podejrzana strona.

javascript:alert(„Rzeczywisty adres URL: ” + location.protocol + „//” + location.hostname + „/” + ” Adres URL: ” + location.href + ” ” + ” Jeśli nazwy serwerów nie są takie same, być może jest to fałszywa witryna sieci Web.”);

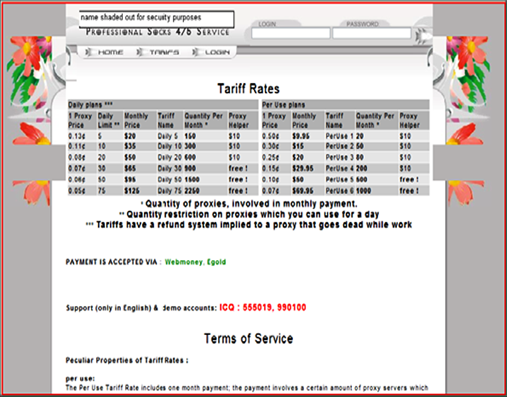

Ostatnim zagadnieniem, jakie chciałbym poruszyć w tym artykule, są botnety i biznes jaki się z nimi wiąże. Wcześniej wspominałem, że nie zawsze celem ataków phishingowych jest okradanie konta w banku. Czasami cyberprzestępcy chodzi o celowe zarażenie i pozostanie niezauważalnym. Dzięki temu ofiara nie ma pojęcia, że jej komputer został zainfekowany. Czym jest zatem botnet? Najprościej rzecz ujmując jest to wielka sieć, złożona z zarażonych komputerów. Mimo że przez większą cześć czasu szkodliwe programy są w ukryciu i nie okazują symptomów zainfekowania, to na sygnał cyberprzestępcy sprawiają, że komputery zaatakowanych stają się mu całkowicie posłuszne. Do infekcji i przyłączenia komputera do botnetu używa się najczęściej robaków internetowych. Każdy komputer w sieci botnet to tzw. zombie. Użycie botnetu zależy od aktualnej potrzeby. Można przeprowadzić atak DDoS, używać go jako sieci proxy do ukrycia nielegalnej działalności czy też masowo rozsyłać spam. Jest też inna opcja. Twórca jednego z botnetów może np. wynająć cześć lub całość jego mocy obliczeniowej… Biznes ten nazywa się CAAS – Crime As A Service.

Rys. 17. Ogłoszenie z ofertą cyberprzestępców.

Na powyższym obrazku widzimy ogłoszenie oraz tabelę prezentującą usługi jakie świadczy właściciel botnetu, ceny za dzienne i miesięczne używanie, a nawet rabaty! Najgroźniejsze w botnetach jest to, że tak naprawdę ciężko jest ustalić głównego sprawcę całego zamieszania. Jeżeli Twój komputer zostałby użyty do ataku DDoS, to Twoje IP zawidnieje w logach atakowanego serwera. Oczywiście małe jest prawdopodobieństwo, że ktoś powiąże atak z Twoim bezpośrednim udziałem, ale sam fakt, że nasza maszyna uczestniczyła w ataku jest nieprzyjemny. Aby uniknąć przyłączenia komputera do botnetu należy postępować podobnie jak w przypadku ochrony przed phishingiem, czyli aktualizować system i posiadać pakiet zabezpieczający Internet Security.

Na koniec przytoczę pewne dane z raportu Microsoftu dotyczącego phishingu. Są one jak najbardziej optymistyczne, ponieważ dotyczą zysków i strat jakie ponoszą atakujący. Wynika z niego wyraźnie, że proceder ten jest nieopłacalny. Autorzy raportu „A Profitless Endeavor: Phishing as Tragedy of the Commons”, Cormac Herley i Dinei Florencio, oparli swoje badania na ekonomii i porównali phishing do prawdziwego rybołówstwa (warto wiedzieć, że słowo phishing pochodzi od fishing – łowić; w środowisku i żargonie internetowym, f często zastępowano ph, stąd phishing). Z badań wynika, że „rynek” ten jest już wypełniony phisherami, co znacznie zmniejsza udany atak. Kolejnym aspektem jest fakt, że phisherem może być każdy, a skoro tak, osoba początkująca z pewnością wykaże brak profesjonalizmu, przez co wzbudzi podejrzenie, a tym samym rzutować będzie na innych phisherów, utrudniając im zadanie bycia autentycznym i przekonywującym. Autorzy raportu odpowiadają sami na pytania, jakie prawdopodobnie nasunęłyby się po przeczytaniu całości treści.

Model ekonomiczny jest zbyt prosty, phishing to nie łowienie ryb

1. Jest to analiza równowagi, a phishing jest zbyt nowym zjawiskiem, aby dostrzec w nim równowagę.

2. Phishing jest nielegalną działalnością, co ma wpływ na wejście i wyjście z pola.

3. Koszty phisherów nie są w stosunku liniowym do włożonego wysiłku.

4. Niektórzy phisherzy wykonują bardzo zaawansowane operacje, które wymagają niewielkiego wysiłku.

Phisherzy nie zajmowaliby się tym procederem, gdyby nie był opłacalny

Należy zauważyć, że phishing może stanowić ciągły problem, ponieważ przez cały czas znajdują sie nowe osoby, które chcą spróbować szczęścia. Trzeba pamiętać, że potencjalni nowi gracze w branży phishingowej mają dostęp jedynie do opowieści o „łatwych pieniądzach”, jakimi karmi się zwykłych ludzi. Historie o „szybkim wzbogaceniu się” i „łatwych pieniądzach” przyciągają nowych graczy, niezależnie od tego, czy chodzi o gorączkę złota czy phishing.

Cały raport (w języku angielskim) znajduje się pod adresem http://research.microsoft.com/en-us/um/people/cormac/Papers/PhishingAsTragedy.pdf. Wszystkich zainteresowanych zachęcam do zapoznania się z nim.

Pozostaje mieć nadzieję, że dane przedstawione w raporcie pokrywają się z faktami i rzeczywiście phisherzy szybko rezygnują z tego typu praktyk. Należy jednak pamiętać, że to nie raporty nas chronią, ale zdrowy rozsądek. Należy zastanowić się dwa razy, zanim kliknie się link w załączniku czy poda swoje dane w nieznanym formuarzu…

Źródło: Kaspersky Lab