Zagraniczni oszuści znów atakują internautów. Tym razem ich ofiarami są klienci największego polskiego banku PKO BP. Jak nie dać się nabrać, czy warto zmienić zdrapkę na kody SMS i jakie szanse poprawy bezpieczeństwa daje BigData?

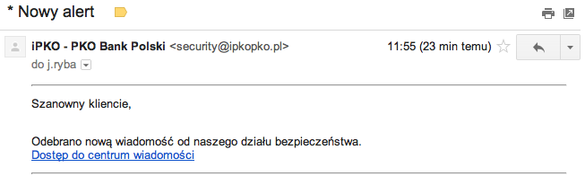

Maile o treści: „Szanowny kliencie, Odebrano nową wiadomość od naszego działu bezpieczeństwa. Dostęp do centrum wiadomości”przekierowują bezpośrednio do strony, która do złudzenia przypomina witrynę banku. Jest to jeden z najstaranniejszych ataków phishingowych ostatnich lat. Wiele poprzednich, przeprowadzonych przez przestępców z zagranicy, nieudolnie imitowało strony i systemy transakcyjne banków. Gdy oszuści łamaną polszczyzną próbują przekonać do pozostawienia loginu i hasła na ich stronie, a sam layout sprawia wrażenie niechlujnego, ryzyko dla klienta jest mniejsze.

Takie maile otrzymali niektórzy klienci PKO BP:

Atak na klientów PKO BP trzeba uznać za jeden z groźniejszych zarówno ze względu na sposób przeprowadzenia i przygotowania, jak i cel – największą bazę klientów bankowości nad Wisłą. Dodatkowo PKO BP jest bankiem naziemnym, więc kanał internetowy nadal przez wielu klientów może być traktowany jako dodatkowy, a nie podstawowy sposób dostępu do banku. Przez to znajomość zasad bezpieczeństwa może być niższa.

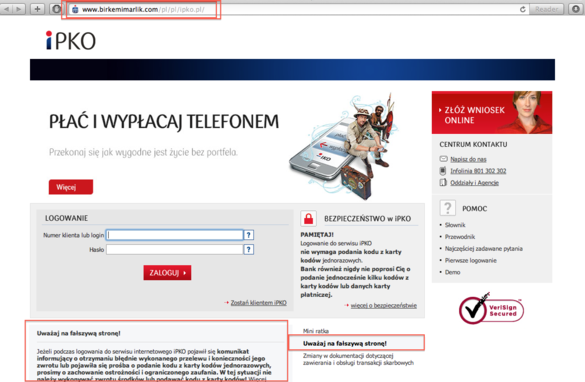

Oszuści sklonowali stronę logowania do systemu transakcyjnego iPKO. Ze względu na to, że kod jest pobierany „na żywo”, poza adresem strony nie ma praktycznie sposobu na odróżnienie obu witryn. Kopia jest tak dokładna, że na witrynie oszustów znalazł się nawet komunikat ostrzegający przed nimi samymi, publikowany na prawdziwym ipko.pl!

Strona logowania przygotowana przez oszustów

Fałszywa strona logowania jeszcze we wtorek po południu była dostępna pod adresem http://www.birkemimarlik.com/pl/pl/ipko.pl/. Jest to witryna stojąca na tureckich serwerach, a jej właściciel prowadzi sklep z artykułami do wykańczania wnętrz. Trudno jednak powiedzieć, czy zdaje sobie sprawę, że jego domena posłużyła do ataku na największy polski bank.

Po wpisaniu loginu i hasła ofiara wyłudzenia przenoszona jest na stronę, na które znajduje się komunikat:

„Twoje konto zostało zablokowane ze względów bezpieczeństwa. Aby odblokować dostęp online, musisz ostatnio używane i trzy kolejne niewykorzystane kody swojego kodu bezpieczeństwa jednorazowe. Jeśli nie wykonaj procedurę Twoje konto zostanie zablokowane na stałe, aż do poddania się do najbliższego szpitala.”

Ostrzeżenie o poddaniu się do najbliższego szpitala może wzbudzić uzasadnione podejrzenia dotyczące wiarygodności strony. O ile oczywiście klient przeczyta komunikat, zanim przejdzie do dalszej części, gdzie oszuści proszą o podatnie czterech kodów jednorazowych ze zdrapki iPKO. W tym miejscu należy zaznaczyć, że banki na każdym kroku ostrzegają klientów przed hurtowym podawaniem swoich kodów jednorazowych, więc czerwona lampka powinna się zapalić każdemu świadomemu internaucie.

Atak ten pokazuje też przewagę nad oszustami, jaką mają osoby korzystające z kodów jednorazowych wysyłanych na telefon komórkowy i tokenów. Jeżeli bank umożliwia zmianę metody autoryzacji transakcji (a PKO BP taką zmianę umożliwia), warto z niej skorzystać.

Po podaniu kodów zabezpieczających lub jakiegokolwiek innego ciągu znaków oszuści z witryny imitującej serwis PKO kierują do strony prawdziwego banku. Jest to powszechnie stosowana praktyka, która ma uśpić czujność ofiary i sprawiać wrażenie, że klient od początku znajdował się na stronach prawdziwej instytucji.

Bank od kilku dni informuje swoich klientów o atakach. Zamieścił na swojej stronie komunikat:

„W Internecie pojawiły się fałszywe e-maile z prośbą o odczytanie wiadomości przesłanej przez Bank. Nadawca prosi o kliknięcie w odnośnik przekierowujący do fałszywej strony z prośbą o zalogowanie i podanie kodów z karty kodów. Informujemy, że PKO Bank Polski nie jest autorem tych wiadomości, zostały one wysyłane przez osoby podszywające się pod Bank. Przypominamy o zachowaniu ostrożności i ograniczonego zaufania w stosunku do e-maili, w których znajduje się prośba o podanie poufnych danych. Podkreślamy, że Bank nigdy nie prosi o przekazywanie jakichkolwiek danych drogą mailową.”.

Skala ataku musiała być duża, ponieważ już zareagowały serwery poczty Googlea, które zaczęły automatycznie kierować ten phishing do spamu. Komunikat, jaki podaje Google, to: „Odkryliśmy, że wiele wiadomości z domeny hdx6019.celeo.net to spam.” Domena, z jakiej wysyłane są maile, stoi na francuskich serwerach, jednak adres nadawcy wyświetlający się odbiorcy maila to [email protected]. Przy ocenie wiarygodności korespondencji nigdy nie należy sugerować się adresem nadawcy, ponieważ jego podmiana i podszywanie się pod cudzy adres jest prosta i nie stanowi żadnego problemu dla oszustów.

W kontekście ataku na PKO BP można przemyśleć możliwość, jakie daje głośno omawiany ostatnio temat BigData w bankowości. Wydaje się, że gdyby bank natychmiast po wykryciu ataku na swoich klientów zaczął zbierać dane o tym, którzy z nich logują się do ipko.pl po przyjściu z domeny przygotowanej przez oszustów, a więc prawdopodobnie przeszli przez proces wyłudzenia, mógłby ich ostrzec lub nawet profilaktycznie wymusić zmianę hasła do logowania.

To tylko sugestia na jedno z zastosowań BigData, które pozwala na żywo zbierać informacje o kliencie, m.in. z jego ciasteczek. Okazuje się, że ta kontrowersyjna technologia, poza celami sprzedażowymi, może również działać w interesie bezpieczeństwa klientów.