Ewolucja mobilnego szkodliwego oprogramowania niemal zatrzymała się po opublikowaniu przez nas pierwszych dwóch artykułów na ten temat. Stąd ten trzyletni odstęp między artykułami. W ciągu pierwszych dwóch lat swojego istnienia mobilne szkodliwe programy ewoluowały bardzo szybko. W okresie tym pojawił się szereg różnych szkodliwych programów atakujących telefony komórkowe. Programy te były bardzo podobne do szkodników atakujących komputery: wirusów, robaków i trojanów, łącznie z oprogramowaniem spyware, adware i backdoorami.

Ten krajobraz zagrożeń stworzył warunki, które mogłyby zostać wykorzystane do przeprowadzenia powszechnego ataku na użytkowników smartfonów. Jednak taki atak nigdy nie nastąpił. Przyczyną była szybko zmieniająca się sytuacja na rynku urządzeń mobilnych. Dwa lata temu Symbian był niekwestionowanym liderem na tym rynku. Gdyby stan ten utrzymał się, istniałaby dzisiaj ogromna ilość szkodliwego oprogramowania dla smartfonów z systemem Symbian. Jednak sytuacja zmieniła się: Symbian (i Nokia) stracił główny udział w rynku na rzecz innych systemów operacyjnych i urządzeń. Obecnie Nokia posiada około 45% udział w rynku smartfonów.

Pierwszą firmą, która stała się konkurencją dla Nokii, był Microsoft, który udostępnił swoją platformę Windows Mobile. Windows Mobile 5 okazał się sukcesem i był obsługiwany przez wielu największych producentów telefonów. Następnie Microsoft udostępnił wersję 6 tego systemu i opublikował jego kod źródłowy. Obecnie Windows Mobile posiada około 15% udział w globalnym rynku smartfonów, a w niektórych państwach posiada pozycję lidera na rynku. Windows Mobile jest licencjonowany przez czterech największych producentów telefonów komórkowych (z wyjątkiem Nokii). Obecnie sprzedaż telefonów działających pod kontrolą systemu operacyjnego Windows Mobile może przekraczać 20 milionów urządzeń rocznie.

Swoją pozycję na rynku znacząco wzmocniła również firma RIM, po tym jak jej urządzenie Blackberry (które działa pod kontrolą systemu operacyjnego stworzonego przez RIM) zyskało sporą popularność w Stanach Zjednoczonych. Do dzisiaj nie zidentyfikowano żadnego szkodnika dla tej platformy, z wyjątkiem BBproxy, backdoora typu „proof-of-concept”, stworzonego przez analityków luk w (http://www.praetoriang.net).

Wprowadzenie do sprzedaży iPhonea firmy Apple to z pewnością najważniejsze wydarzenie w najnowszej historii urządzeń mobilnych. iPhone wykorzystuje mobilną wersję systemu Mac OS X i bardzo szybko stał się jednym z najlepiej sprzedających się urządzeń mobilnych na świecie. Apple ogłosił swój plan sprzedaży 10 milionów iPhoneów do końca 2008 roku i zrealizował go. Do dzisiaj sprzedano ponad 21 milionów iPhoneów wszystkich typów; jeżeli uwzględnimy sprzedaż iPoda Touch (iPhone bez funkcji telefonu), całkowita liczba sprzedanych urządzeń wyniosła 37 milionów.

Gdy dodamy do tego wprowadzony niedawno do sprzedaży pierwszy telefon wykorzystujący platformę Android firmy Google, który oferuje wiele możliwości tworzenia aplikacji oraz wykorzystywanie usług Googlea, okaże się, że trudno wyłonić jednoznacznego lidera na rynku urządzeń mobilnych.

Zupełnie inaczej przedstawia się sytuacja w świecie komputerów PC, który jest wyraźnie zdominowany przez Windowsa. Musimy pamiętać, że to popularność systemu operacyjnego decyduje o tym, czy stanie się on celem ataków cyberprzestępczych.

Gdy twórcy wirusów zdali sobie sprawę, że nie istnieje zdecydowany lider wśród systemów operacyjnych dla urządzeń mobilnych, uświadomili sobie również, że nie będą mogli zaatakować większości użytkowników urządzeń mobilnych jednym uderzeniem. Dlatego mniej skupili się na pisaniu szkodliwych programów atakujących konkretne platformy i poświecili się tworzeniu programów potrafiących infekować kilka platform.

W artykule tym omówiono skutki tego podejścia.

Rodziny i modyfikacje szkodliwego oprogramowania: statystyki i zmiany

Lista mobilnych szkodliwych programów podana w pierwszej części artykułu „Ewolucja mobilnego szkodliwego oprogramowania” z 30 sierpnia 2006 roku zawiera 5 platform, które stanowiły cel ataków twórców wirusów. W ciągu trzech lat, które minęły od tego czasu, do listy tej została dodana tylko jedna platforma: S/EGOLD (sklasyfikowana przez Kaspersky Lab jako SGold) wykorzystywana w telefonach Siemensa. S/EGOLD to otwarta platforma, która pozwala użytkownikom zainstalować własne aplikacje.

| Platforma | Liczba rodzin |

Liczba modyfikacji |

| Symbian | 62 | 253 |

| J2ME | 31 | 182 |

| WinCE | 5 | 26 |

| Python | 3 | 45 |

| SGold | 3 | 4 |

| MSIL | 2 | 4 |

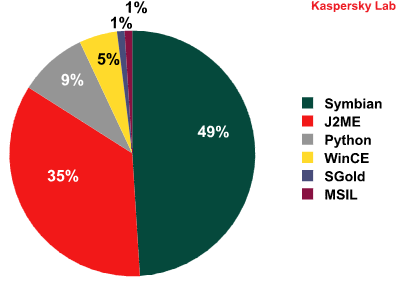

Dane zawarte w tabeli powyżej mogą być również przedstawione w postaci diagramu:

Rozkład mobilnego szkodliwego oprogramowania według platformy

Twórcom wirusów udało się rozwiązać problem, jaką platformę atakować. Rozwiązanie pojawiło się, gdy próbowali stworzyć szkodnika „wieloplatformowego”. Gdy odrzucili koncepcję tworzenia szkodliwych programów dla konkretnej platformy, zwrócili uwagę na Java 2 Micro Edition.

Prawie wszystkie współczesne telefony komórkowe, nie wspominając już o smartfonach, obsługują Javę i można na nich uruchomić aplikacje napisane w języku Java, które można pobrać z Internetu. Tworząc szkodliwe aplikacje w Javie, twórcy wirusów przekroczyli granice podejścia polegającego na atakowaniu jednej platformy i zdołali znacznie zwiększyć liczbę infekowalnych urządzeń, które teraz obejmują standardowe telefony komórkowe oraz smartfony.

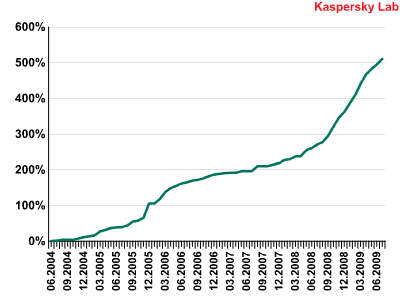

Pod koniec sierpnia 2006 roku istniało 31 rodzin mobilnych szkodników i 170 modyfikacji. Od połowy sierpnia tego roku Kaspersky Lab zidentyfikował 106 rodzin i 514 modyfikacji tego typu szkodników, co stanowiło 202% wzrost w przeciągu trzech lat. Liczba rodzin szkodliwego oprogramowania wzrosła o 235%.

Wzrost liczby znanych modyfikacji (2004-2009)

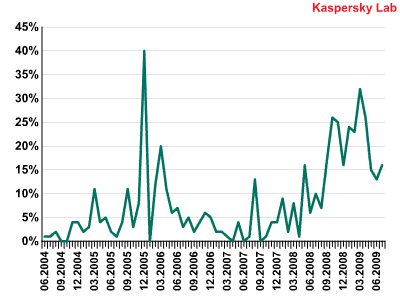

Liczba nowych modyfikacji w jednym miesiącu (2004-2009)

W poniższej tabeli przedstawiono rozkład szkodliwego oprogramowania według rodziny, które zostało wykryte w okresie od września 2006 roku do sierpnia 2009 roku:

| Rodzina | Data wykrycia |

Platforma | Krótki opis |

Liczba modyfikacji |

| Wesber | Sep 06 | J2ME | Wysyła wiadomości SMS | 1 |

| Acallno | Sep 06 | Symbian | Kradnie dane | 2 |

| Flerprox | Oct 06 | Symbian | Zamienia program rozruchowy systemu | 2 |

| Hidmenu | Oct 06 | Symbian | Ukrywa menu | 1 |

| Unlock.a | Oct 06 | Symbian | Odblokowuje telefon | 1 |

| Smarm | Jan 07 | J2ME | Wysyła wiadomości SMS | 10 |

| Mead | Feb 07 | Sgold | Infekuje pliki | 2 |

| Mrex | Mar 07 | Symbian | Zmienia schematy kolorów | 1 |

| Viver | May 07 | Symbian | Wysyła wiadomości SMS | 2 |

| Feak | May 07 | Symbian | Wysyła wiadomości SMS zawierające odsyłacz do siebie samego w archiwum ZIP | 1 |

| SHT | Aug 07 | Symbian | Narzędzie hakerskie | 1 |

| Konopla | Aug 07 | Sgold | Przerywa ustawienia, zmienia tematy i zdjęcia | 1 |

| Reboot | Aug 07 | Symbian | Restartuje urządzenie | 2 |

| Delcon | Aug 07 | Symbian | Usuwa kontakty | 1 |

| SMSFree | Oct 07 | J2ME | Wysyła wiadomości SMS | 10 |

| Flocker | Oct 07 | Python | Wysyła wiadomości SMS | 44 |

| Deladdr | Nov 07 | Sgold | Usuwa pliki z telefonu (książka adresowa, aplikacje, SMS-y, profile WAP) | 1 |

| HatiHati | Dec 07 | Symbian | Rozprzestrzenia się za pośrednictwem kart pamięci MMC, wysyła wiadomości SMS | 1 |

| Fonzi | Jan 08 | Symbian | Usuwa pliki | 1 |

| Killav | Jan 08 | Symbian | Usuwa rozwiązania antywirusowe | 3 |

| Beselo | Jan 08 | Symbian | Rozprzestrzenia się za pośrednictwem Bluetootha i MMS-ów | 2 |

| Swapi | Feb 08 | J2ME | Wysyła wiadomości SMS | 44 |

| SrvSender | Mar 08 | Symbian | Odpowiada wszystkie przychodzące SMS-y i połączenia losowym SMS-em. Usuwa wiadomości | 1 |

| Kiazh | Mar 08 | Symbian | Żąda pieniędzy, usuwa wszystkie przychodzące i wychodzące wiadomości SMS | 1 |

| InfoJack | Mar 08 | WinCE | Kopiuje się na dyski przenośne, kradnie dane, ładuje oprogramowanie bez zgody użytkownika, wyłącza ochronę | 3 |

| Gpiares | Apr 08 | Symbian | Wysyła wiadomości SMS | 2 |

| Kuku | May 08 | Symbian | Wysyła wiadomości SMS | 1 |

| SmsSpy | May 08 | Symbian | Wysyła wiadomości użytkownika na numer określony w pliku SFG | 1 |

| Forvir | May 08 | Symbian | Wyświetla fałszywe wiadomości o błędach systemowych i informuje, że na telefonie został zainstalowany wirus | 1 |

| Hoaxer | May 08 | J2ME | Wysyła wiadomości SMS | 6 |

| KillPhone | May 08 | Symbian | Po restarcie nie można uruchomić telefonu | 3 |

| Xanel | May 08 | J2ME | Wysyła wiadomości SMS | 4 |

| SMSi | May 08 | J2ME | Wysyła wiadomości SMS | 15 |

| Konov | May 08 | J2ME | Wysyła wiadomości SMSs | 14 |

| Kros | Jun 08 | Symbian | Podmienia pliki wykonywalne | 1 |

| Blocker | Jun 08 | Symbian | Blokuje niektóre funkcje system operacyjnego | 1 |

| Boxer | Sep 08 | J2ME | Wysyła wiadomości SMS | 15 |

| Redoc | Sep 08 | WinCE | Wysyła wiadomości SMS | 19 |

| Espaw | Sep 08 | J2ME | Wysyła wiadomości SMS | 7 |

| KaspAV | Aug 08 | J2ME | Fałszywy program antywirusowy | 3 |

| PMCryptic | Oct 08 | WinCE | Polimorficzny wirus towarzyszący, robak (karta pamięci) | 1 |

| MultiNum | Oct 08 | Symbian | Wysyła wiadomości SMS | 1 |

| Razan | Oct 08 | J2ME | Wyświetla fałszywy komunikat informujący, że telefon został zainfekowany | 1 |

| Onro | Oct 08 | J2ME | Wysyła wiadomości SMS | 3 |

| DoctorW | Nov 08 | J2ME | Fałszywy program antywirusowy | 1 |

| SMSSender | Nov 08 | J2ME | Wysyła wiadomości SMS | 1 |

| Sspy | Dec 08 | Python | Spyware | 1 |

| Tagsa | Dec 08 | Symbian | Wysyła wiadomości SMS | 1 |

| Small | Dec 08 | J2ME | Wysyła wiadomości SMS | 7 |

| Noti | Jan 09 | J2ME | Mobilna zawartość dla SMS-ów | 1 |

| Okpon | Jan 09 | J2ME | Wysyła wiadomości SMS | 1 |

| Yxe | Jan 09 | Symbian | Rozprzestrzenia się za pośrednictwem SMS-ów, gromadzi dane | 4 |

| CoS | Jan 09 | Symbian | Narzędzie hakerskie służące do wysyłania specjalnie stworzonych SMS-ów | 2 |

| Kinap | Jan 09 | Symbian | Zmienia czcionki, ikonki i logotypy | 7 |

| Vers | фев.09 | Symbian | Wysyła wiadomości SMS | 1 |

| Yakki | Feb 09 | Symbian | Usuwa czcionki | 1 |

| Disabler | Feb 09 | Symbian | Blokuje SMS-y, MMS-y, połączenia | 1 |

| Getas | Feb 09 | J2ME | Imituje wirusa | 1 |

| Xef | Feb 09 | J2ME | Wysyła wiadomości SMS | 2 |

| GameSat | Feb 09 | J2ME | Wysyła wiadomości SMS | 1 |

| Rebrew | Feb 09 | J2ME | SMS-owy flooder | 1 |

| Mexasa | Mar 09 | J2ME | Wysyła wiadomości SMS | 4 |

| Xavava | Mar 09 | J2ME | Wysyła wiadomości SMS | 3 |

| Kblock | Mar 09 | Symbian | Blokuje telefon | 1 |

| Garlag | Mar 09 | J2ME | Wysyła wiadomości SMS | 2 |

| Redrob | Mar 09 | J2ME | Wysyła wiadomości SMS | 4 |

| Fnusob | Mar 09 | J2ME | Wysyła wiadomości SMS | 1 |

| Pornidal | Apr 09 | Symbian | Wykonuje połączenia na płatne serwisy | 2 |

| SMSRtap | Apr 09 | Symbian | Monitoruje SMS-y, połączenia itd. | 3 |

| Trojan-SMS.Agent | May 09 | J2ME | Wysyła wiadomości SMS | 4 |

| Caneo | Jun 09 | Symbian | Monitoruje SMS-y, połączenia itd. | 2 |

| Crymss | Jun 09 | J2ME | Wysyła wiadomości SMS | 1 |

| Smypa | Jun 09 | Python | SMS-owy flooder | 1 |

| Enoriv | Jul 09 | Symbian | Wysyła wiadomości SMS | 1 |

| Smofree | Aug 09 | J2ME | Wykonuje połączenia na płatne serwisy | 1 |

Łącznie: 75 nowych rodzin

Między 2006 a 2009 rokiem liczba szkodliwych programów dla urządzeń mobilnych wzrosła trzykrotnie. Zatem współczynnik wzrostu w okresie 2004-2006 został utrzymany.

Co nowego?

Trzy lata temu mobilne szkodliwe programy były zdolne do następujących działań:

- Rozprzestrzenianie się za pośrednictwem Bluetootha, MMS-ów

- Wysyłanie SMS-ów

- Infekowanie plików

- Umożliwianie zdalnej kontroli smartfonu

- Modyfikowanie lub zastępowanie ikonek lub aplikacji systemowych

- Instalowanie „fałszywych” i niedziałających czcionek i aplikacji

- Zwalczanie programów antywirusowych

- Instalowanie innych szkodliwych programów

- Blokowanie kart pamięci

- Kradzież danych

W ciągu ostatnich trzech lat mobilne szkodliwe programy zaczęły stosować nowe technologie i techniki, które obejmują:

- Rozprzestrzenianie się za pośrednictwem nośników przenośnych

- Uszkadzanie danych użytkownika

- Wyłączanie mechanizmów bezpieczeństwa systemu operacyjnego

- Pobieranie innych plików z Internetu

- Dzwonienie na płatne serwisy

- Polimorfizm

Technologie i podejścia

Stosunkowo duża liczba szkodliwych programów, które atakują komputery PC, rozprzestrzenia się poprzez kopiowanie się na nośniki wymienne lub pamięci flash USB. Ta metoda rozprzestrzeniania się, mimo że prymitywna, okazała się bardzo skuteczna.

Metodę tę wykorzystali również twórcy mobilnych szkodliwych programów. Przykładem może być Worm.WinCE.InfoJack. Robak ten kopiuje się na dysk E:. W smartfonach działających pod kontrolą systemu Windows Mobile litera ta oznacza kartę pamięci urządzenia.

Oprócz procedury rozprzestrzeniania się InfoJack posiada również inne interesujące funkcje. Po pierwsze, robak ten powiela się w ramach plików instalacyjnych CAB, które zawierają również legalne aplikacje i gry. Najwyraźniej, sztuczka ta jest stosowana w celu ukrycia aktywności robaka. Po drugie, InfoJack wyłącza sprawdzanie podpisów aplikacji, które jest jednym z mechanizmów ochrony zaimplementowanych w Windows Mobile. W rezultacie, jeżeli użytkownik będzie próbował zainstalować niepodpisaną aplikację (która może być szkodliwa), system operacyjny nie powiadomi użytkownika, że aplikacja nie posiada podpisu. Po trzecie, jak tylko smartfon zostanie podłączony do Internetu, robak próbuje pobrać dodatkowe szkodliwe moduły. Tak więc InfoJack posiada również funkcjonalność downloadera. Ponadto, robak wysyła swojemu autorowi dane osobiste użytkownika.

Podsumowując, szkodnik potrafi rozmnażać się, pobierać pliki z Internetu, wyłączać zabezpieczenia systemu operacyjnego i szpiegować użytkowników. Jest również bardzo dobry w maskowaniu siebie.

Worm.WinCE.PMCryptic.a jest kolejnym przykładem robaka, który kopiuje się na karty pamięci. Jednak szkodnik ten zasłynął z innego powodu: jest to pierwszy robak polimorficzny i wirus towarzyszący dla smartfonów! Robak ten, stworzony w Chinach, nie został wykryty na wolności – jest to jedynie kod „proof of concept”. Jednak już sam fakt, że możliwe jest stworzenie szkodników polimorficznych dla smartfonów, jest niepokojący.

Problemem dla właścicieli smartfonów są również różne prymitywne trojany, które uszkadzają lub usuwają dane użytkowników. Przykładem jest Trojan.SymbOS.Delcon.a – ten 676-bajtowy trojan infekuje smartfony działające pod kontrolą systemu operacyjnego Symbian! Po uruchomieniu archiwum SIS plik o nazwie contacts.pdb zawierający kontakty użytkownika jest zastępowany innym plikiem z zainfekowanego archiwum. Zainfekowana wersja pliku contacts.pdb zawiera następujący komunikat w języku angielskim i rosyjskim:

Series60 is only for professionals…(c)

by KoS. 2006 ))»

«Если вы установили эту программу, вы действительно глупы 😀

Series 60 – только для профессионалов… (c)

KoS. 2006 ))»

Not-a-virus:Porn-Dialer.SymbOS.Pornidal.a jest szkodliwym programem, który wykonuje międzynarodowe połączenia na numery o podwyższonej opłacie. Przed pojawieniem się tego oprogramowania podobne szkodliwe programy atakowały tylko komputery PC.

Not-a-virus:Porn-Dialer.SymbOS.Pornidal.a działa w następujący sposób: po uruchomieniu pliku SIS wyświetlana jest umowa licencyjna, w której można przeczytać, że aplikacja będzie wykonywała międzynarodowe połączenia na numery o podwyższonej opłacie w celu uzyskiwania pełnego dostępu do stron pornograficznych. Aplikacja łączy się z numerami o podwyższonej opłacie w różnych krajach na świecie, w tym w czterech krajach europejskich, czterech afrykańskich i jednym kraju z regionu Australii/Pacyfiku.

Programy te są niebezpieczne, ponieważ mogą być modyfikowane przez cyberprzestępców, tak aby zawierały szkodliwą funkcję i były wykorzystywane do nielegalnego zarabiania pieniędzy. Na przykład, cyberprzestępcy mogą usunąć ostrzeżenie, że aplikacja będzie łączyła się z numerami o podwyższonej opłacie. Poza tym, wiele osób nie zwraca uwagi na umowy licencyjne oraz na to, jakie działania może wykonywać aplikacja.

Trojany SMS: główne zagrożenie

Wystarczy pobieżny rzut oka na ewolucję zachowań szkodliwego oprogramowania, aby zauważyć, że dominującą funkcją jest wysyłanie wiadomości SMS na numery o podwyższonej opłacie bez zgody użytkownika. Trzy lata temu funkcję tę posiadały tylko dwie rodziny mobilnego szkodliwego oprogramowania, obecnie – aż 32 rodziny. Około 35% mobilnych szkodliwych programów wykrywanych przez firmę Kaspersky Lab wysyła wiadomości SMS. Jak widać, trojany SMS są obecnie dominującym typem zagrożenia. Tendencje, które doprowadziły do tej sytuacji, zostały opisane w artykule dotyczącym ewolucji szkodliwego oprogramowania opublikowanym we wrześniu 2008 roku (http://www.viruslist.pl/analysis.html?newsid=509).

Szkodliwa funkcja

Java 2 Micro Edition (J2ME) jest głównym środowiskiem trojanów SMS. Trojany SMS stworzone dla tej platformy stanowią zagrożenie, ponieważ mogą rozprzestrzeniać się między różnymi platformami. Jeżeli telefon komórkowy (niekoniecznie smartfon) posiada zintegrowany system Java Virtual Machine, Trojan-SMS.J2ME będzie mógł zostać uruchomiony na urządzeniu.

Ogromna większość trojanów J2ME działa w następujący sposób: archiwum JAR zawiera kilka plików klas, z których jeden wysyła płatną wiadomość SMS na krótki numer. Inne pliki klas służą zamaskowaniu obecności szkodliwego pliku. Archiwum może zawierać również obrazy, zwykle o charakterze erotycznym, oraz plik-wykaz, który może być niekiedy wykorzystywany przez szkodliwe oprogramowanie do wysyłania wiadomości.

Zaraz po uruchomieniu Trojan-SMS.J2ME próbuje wysłać wiadomość SMS z określonym tekstem na krótki numer. W tym przypadku, Java machine ostrzega użytkownika, że aplikacja próbuje wysłać SMS-a. Użytkownik może zablokować wysłanie SMS-a. Niektórzy twórcy szkodliwego oprogramowania zdali sobie z tego sprawę i zaczęli tworzyć swoje szkodniki w taki sposób, aby szkodliwe działanie zostało zamaskowane w bardziej złożony, a niekiedy wręcz niekonwencjonalny sposób.

Przykładem może być Trojan-SMS.J2ME.Swapi.g, który po uruchomieniu wyświetla powitanie, w którym pyta użytkownika, czy chce obejrzeć zdjęcie pornograficzne. Aby zobaczyć zdjęcie, użytkownik musi wcisnąć „tak” w czasie, gdy jest odtwarzana krótka melodyjka. (W archiwum JAR programu przechowywany jest zarówno plik png zawierający obraz, jak również plik midi z melodyjką). Użytkownik, który próbuje wcisnąć „tak”, w czasie gdy słyszy melodyjkę, nie ma pojęcia, że za każdym razem, gdy wciska przycisk (niezależnie od tego, czy leci w tym czasie melodyjka czy nie), wysyła SMS-a na krótki numer, a z jego konta pobierana jest pewna kwota pieniędzy.

Jedna ze stron, na której cyberprzestępcy oferują płatne usługi tworzenia takich szkodliwych programów, zawiera następujący komunikat: „Program ten jest bardzo dochodowy. Przypomina album fotograficzny. Po uruchomieniu wyświetla ładny obrazek, a następnie okienko dialogowe: „Aby kontynuować, musisz mieć ukończone 18 lat”. Jeżeli użytkownik odpowie „tak”, program wyśle SMS-a na krótki numer…

Programy z rodziny Trojan-SMS.Python.Flocker są tworzone dla innej platformy – Python. Zasadniczo jednak są takie same jak Trojany J2ME. Archiwum SIS zawiera główny skrypt napisany w języku Python, który wysyła wiadomości SMS na krótki numer o podwyższonej opłacie. Archiwum zawiera również dodatkowe pliki mające na celu maskowanie szkodliwej aktywności.

Modyfikacje Flockera okazały się bardzo podobne do siebie, a tym, co je różniło, był krótki numer. Podobieństwo to zdawało się sugerować, że kod źródłowy skryptu może być publicznie dostępny. Hipoteza ta potwierdziła się. Źródło skryptu w języku Python zostało opublikowane na forum i jego fragmenty okazały się identyczne z wcześniej wykrytymi szkodliwymi skryptami. Interesujące jest to, że skrypt dostępny do pobrania mógł zainfekować również inne skrypty napisane w języku Python przechowywane w telefonie.

Rozprzestrzenianie

Rosyjscy twórcy wirusów w coraz większym stopniu wykorzystują różne Trojany SMS. Jednym z najpopularniejszych sposobów (istnieje tylko kilka) rozprzestrzeniania takich szkodliwych programów jest wykorzystywanie portalów WAP, na których można pobrać różne dzwonki, obrazy, gry i aplikacje dla telefonów komórkowych. Ogromna większość trojanów SMS występuje pod postacią aplikacji, które mogą być wykorzystywane do wysyłania darmowych wiadomości SMS lub uzyskiwania darmowego dostępu do Internetu. Inne są prezentowane jako treści erotyczne lub pornograficzne.

Dlaczego portale WAP? Odpowiedź jest prosta: Rosja znajduje się w pierwszej czwórce państw z największą liczbą mobilnych użytkowników Internetu. Wielu użytkowników odwiedza strony WAP w celu pobierania różnej zawartości na swoje telefony.

Większość stron, na których znajduje się szkodliwe oprogramowanie, pozwala użytkownikom na umieszczanie własnych plików. Minimalne wymagania rejestracyjne, jeżeli w ogóle istnieją, oraz darmowy dostęp do tego rodzaju zasobów online daje cyberprzestępcom możliwość swobodnego rozprzestrzeniania swoich prymitywnych tworów. Jedyne, co muszą zrobić twórcy wirusów, to nadanie zainfekowanemu plikowi kuszącej nazwy (free_gprs, super_porno itp.) i stworzenie atrakcyjnego opisu programu. Później pozostaje im już tylko czekać, aż na taką przynętę złapią się osoby, które chcą „wysłać darmowego SMS-a” lub „obejrzeć zdjęcie pornograficzne”.

Po umieszczeniu szkodliwego oprogramowania na stronie WAP cyberprzestępcy muszą ją wypromować. W tym celu często wysyła się masowe wysyłki do użytkowników ICQ lub spamuje fora. ICQ jest wykorzystywany ze względu na popularność tego komunikatora w Rosji i byłych krajach Związku Radzieckiego. Wiele osób ma na swoich telefonach zainstalowane klienty ICQ, aby móc kontaktować się z innymi osobami z dowolnego miejsca; przez to stanowią potencjalne ofiary.

Aspekt finansowy

Wiadomości SMS są jak dotąd jedynym sposobem, za pomocą którego twórcy mobilnych wirusów mogą zarabiać nielegalnie pieniądze. W połowie 2007 roku przeanalizowaliśmy Vivera, pierwszego trojana SMS dla Symbiana, łącznie ze szczegółową analizą sposobów wykorzystywania tego trojana do zarabiania pieniędzy. Dzisiaj ten sam scenariusz jest nadal wykorzystywany w bardziej lub mniej podobnej formie. Stosują go wszystkie trojany SMS.

Aby zarobić nielegalnie pieniądze, cyberprzestępcy muszą nabyć prefiks, lub hasło, połączone z krótkim numerem. Wiele twórców wirusów bierze udział w tak zwanych „programach partnerskich”, dzięki którym nie muszą indywidualnie wydzierżawiać krótkich numerów, ale mogą korzystać ze wspólnych. Po zapisaniu się do takich programów partnerskich cyberprzestępcy otrzymują zamiast całego prefiksu kombinację „prefiks +ID partnera”.

Pieniądze pobrane z kont właścicieli zainfekowanych urządzeń mobilnych są rozdzielane pomiędzy członków programu partnerskiego.

Oszustwa SMS-owe

Mobilne szkodliwe programy nie są jedynym zagrożeniem dla urządzeń mobilnych. Niestety, oszustwa SMS-owe stają się coraz popularniejsze wśród cyberprzestępców; zagrożenie ma zasięg międzynarodowy i istnieje od dłuższego czasu.

W 2007 roku Indyjski Departament Telekomunikacji wydał oświadczenie, w którym wyraził swoje zaniepokojenie wzrostem liczby przypadków phishingu SMS-owego w kraju i ogłosił, że rozpatruje wniosek o zakazaniu operatorom telefonii komórkowej przetwarzania wiadomości SMS wysyłanych z zagranicy za pośrednictwem stron internetowych. Indyjscy użytkownicy telefonów otrzymywali oszukańcze wiadomości, w których proszono ich o zadzwonienie na wyznaczony numer i „potwierdzenie” szczegółów transakcji. Po połączeniu się odzywała się automatyczna sekretarka. W nagranym komunikacie proszono ich o podanie danych bankowych i innych poufnych informacji. Naturalnie, automatyczna sekretarka należała do przestępców.

Takie oszustwa są popularne nie tylko w Indiach, ale również w wielu innych państwach.

Na szczęście operatorzy telefonii komórkowej są świadomi tego problemu. Informują użytkowników o zagrożeniach, publikują informacje o atakach, jak również przykłady wiadomości phishingowych i porady, co należy robić w takich przypadkach.

Z kolei rosyjscy oszuści stosują inne podejście.

Wariant 1:

Oszust tworzy wiadomość SMS o następującej treści: „Cześć. Mam kłopoty, nie mogę napisać teraz nic więcej. Czy mógłbyś wpłacić pieniądze na to konto lub na +79xx-xxx-xx-xx? Zwrócę ci później”. Takie wiadomości nie zawierają imienia ani nadawcy, ani odbiorcy, dlatego każdy może pomyśleć, że wiadomość jest skierowana do niego.

Gdy użytkownik zadzwoni na którykolwiek tych numerów, otrzyma wiadomość informującą, że „abonent jest niedostępny”. Wtedy może sobie pomyśleć: „Rzeczywiście coś stało się mojemu przyjacielowi/krewnemu” i przelać pieniądze, zgodnie z prośbą, na konto oszusta.

Wariant 2:

W oszustwie tym wykorzystywane są płatne wiadomości SMS wysyłane na krótkie numery. Tekst wiadomości może być różny. Na przykład: „Cześć! Wyślij SMS-a o treści *** na numer 3649, a otrzymasz na swoje konto bonus w wysokości 150 rubli. SMS jest bezpłatny. Próbowałem i działa”. Lub: „Witamy! Jesteś posiadaczem zwycięskiego numeru! Aby otrzymać nagrodę, wyślij SMS o treści *** na numer 1171. Koszt SMS-a to 3 ruble”.

Takie ataki charakteryzują się następującymi cechami:

- Przestępcy wykorzystują najdroższe numery.

- Większość wiadomości oferuje pewien rodzaj „bonusa” lub „wygranej”.

- Wiadomości nie zawierają imienia nadawcy ani odbiorcy.

Wiadomości te są wysyłane nie tylko na telefony komórkowe, mogą również być wysyłane za pośrednictwem komunikatorów ICQ, poczty elektronicznej lub portali społecznościowych.

Luki w zabezpieczeniach

Na samym początku 2009 roku wykryto nową lukę w zabezpieczeniach smartfonów działających pod kontrolą następujących wersji Symbiana:

- S60 2nd edition, Feature Pack 2;

- S60 2nd edition, Feature Pack 3;

- S60 3rd edition;

- S60 3rd edition, Feature Pack 1.

Co to za luka i w jaki sposób jest wykorzystywana? Jeżeli na telefon, na którym zainstalowano jeden z wymienionych wyżej systemów operacyjnych, zostanie wysłana specjalnie stworzona wiadomość SMS, urządzenie nie będzie mogło wysyłać ani otrzymywać wiadomości SMS/MMS. Spreparowana wiadomość nie jest widoczna na liście wiadomości przychodzących, a exploit nie pozostawia widocznych śladów. Z tego powodu otrzymał nazwę „The Curse of Silence”.

W rezultacie, telefon nie obsługuje krótkich wiadomości tekstowych, jednak pod innymi względami działa normalnie. Dlatego może minąć trochę czasu, zanim użytkownik zorientuje się, że z jego telefonem jest coś nie tak. Niestety, problemu nie można rozwiązać, usuwając wcześniejsze wiadomości przychodzące lub wychodzące; jedynym wyjściem jest twardy reset.

Mobilne zagrożenia na wolności

Wcześniejsze artykuły analityczne na temat Ewolucji Szkodliwego Oprogramowania zawierały statystyki dotyczące rozprzestrzeniania się robaków za pośrednictwem Bluetootha i MMS-ów w różnych krajach na świecie. Cabir i ComWar były najbardziej rozpowszechnionymi mobilnymi zagrożeniami – każdy z nich został wykryty w ponad 30 krajach. Najgłośniejszy incydent miał miejsce w Hiszpanii, gdzie wiosną 2007 roku ponad 115 tysięcy użytkowników zostało zainfekowanych wariantem ComWara.

Na szczęście, operatorzy telefonii komórkowej zwrócili uwagę na problem wyłaniających się zagrożeń i zaimplementowali skanowanie antywirusowe ruchu MMS, co pomogło zahamować rozprzestrzenianie się tych robaków. Innymi środkami ochrony, które pomogły zwalczyć lokalne epidemie, były produkty antywirusowe dla urządzeń mobilnych, które często były preinstalowane na urządzeniach; nowe metody ochrony integrowane do systemów operacyjnych, dzięki którym tylko podpisane aplikacje mogły być uruchamiane; w końcu, telefony podatne na ataki Cabira i ComWara stopniowo zaczęły znikać z rynku.

Jednak w ciągu ostatnich trzech lat istniał przynajmniej jeden robak mobilny, który potrafił rozprzestrzeniać się w kilku państwach Europy.

Worm.SymbOS.Beselo

Pod koniec grudnia 2007 roku do antywirusowych baz danych został dodany nowy klon ComWara, tak zwany „wariant .y”. W styczniu 2008 roku szkodnik ten pojawił się w ruchu największych europejskich operatorów telefonii komórkowej, dlatego konieczne okazało się bliższe przyjrzenie się temu szkodnikowi.

Robak ten został sklasyfikowany jako Worm.SymbOS.Beselo.a (został wykryty również inny wariant – Beselo.b). Szkodnik ten zachowuje się w podobny sposób do ComWara i stosuje podejście klasyczne dla tego typu robaków.

Rozprzestrzenia się wysyłając zainfekowane pliki SIS za pośrednictwem MMS-ów i Bluetootha. Po uruchomieniu robak zaczyna wysyłać się do wszystkich kontaktów z książki adresowej do wszystkich dostępnych urządzeń w zasięgu Bluetootha.

Na szczęście, dość szybko udało się zapobiec rozprzestrzenianiu się Beselo i od tego czasu w Europie nie wykryto na wolności żadnego kolejnego mobilnego robaka.

Worm.WinCE.InfoJack

Na początku 2008 roku zaczęły pojawiać się informacje, że użytkownicy zostali zainfekowani nieznanym programem działającym pod kontrolą systemu Windows Mobile. Szkodnikiem tym okazał się InfoJack.a, trojan, o którym wspominaliśmy wcześniej w artykule.

Szkodliwy program był rozprzestrzeniany z chińskiej strony internetowej, na której można było pobrać również szereg różnych legalnych programów. Trojan został zawarty w pakietach dystrybucyjnych oprogramowania dla telefonów, takich jak klient Google Maps czy różne gry. Właściciel tej strony powiedział, że nie miał zamiaru robić niczego nielegalnego, chciał jedynie zebrać informacje o użytkownikach odwiedzających tę stronę, aby móc świadczyć im lepsze usługi oraz analizować rynek aplikacji mobilnych.

Kilka dni później strona ta została zablokowana, prawdopodobnie w wyniku dochodzenia prowadzonego przez chińską policję.

Wcześniej chińscy hakerzy atakowali tylko osoby grające w gry online na komputerach PC. Incydent z trojanem InfoJack pokazał, że w Chinach możliwe jest również wywoływanie epidemii za pomocą wirusów mobilnych.

Tak więc Chiny były pierwszym państwem, które zostało dotknięte trojanem działającym pod kontrolą systemu operacyjnego Windows Mobile. Osoba, która stworzyła InfoJacka, być może nie miała złych intencji, jednak fundament został położony…

Worm.SymbOS.Yxe

Rok później, w styczniu 2009 roku, wykryliśmy nowy szkodliwy program dla telefonów komórkowych działających pod kontrolą Symbiana. Wydaje się, że nie jest to nic szczególnie nowego czy interesującego, jednak robak ten okazał się dość niezwykły.

Przez długi czas Worm.SymbOS.Yxe był pierwszą rodziną robaków dla Symbiana. Od poprzedników różnił się procedurą rozprzestrzeniania, gdyż rozprzestrzeniał się nie za pośrednictwem Bluetootha czy MMS-ów, ale SMS-ów!

Worm.SymbOS.Yxe wysyłał frywolne wiadomości do każdej osoby na liście kontaktów zainfekowanego telefonu. Wiadomości zawierały odsyłacz do strony internetowej (http://www*****.com/game), na której znajdowała się kopia robaka. Gdy użytkownik kliknął odsyłacz, znajdował zwykły pakiet instalacyjny systemu Symbian zawierający dwa pliki: plik wykonywalny oraz pomocniczy rsc. Jeżeli użytkownik wyraził zgodę na zainstalowanie aplikacji, robak po chwili zaczął wysyłać wiadomości SMS do kontaktów znajdujących się w zainfekowanym telefonie, tym samym generując zainfekowany ruch SMS-owy.

Chińskie media elektroniczne opublikowały wiele raportów na temat robaka Worm.SymbOS.Yxe. Na forach rozgorzały dyskusje: wielu ludzi skarżyło się, że otrzymali dziwne wiadomości SMS itd. W mediach pojawiły się doniesienia o wiadomościach zawierających pornograficzną treść i dziwny odsyłacz, wiadomościach wysyłanych bez autoryzacji do osób z listy kontaktów oraz opłatach pobieranych za wysłane SMS-y.

Robak wyróżnia się w jeszcze inny sposób. Został stworzony dla smartfonów działających pod kontrolą systemu Symbian S60, 3 edycja, i jest podpisany legalnym certyfikatem. To oznacza, że szkodnik ten może zostać zainstalowany na każdym telefonie działającym pod kontrolą tego systemu.

Certyfikat wygląda tak:

Według sygnatury certyfikat jest ważny przez dziesięć lat. Dochodzenie wykazało, że szkodliwe oprogramowanie przeszło automatyczną procedurę podpisu.

Trojan-SMS.Python.Flocker

Styczeń 2009 obfitował w wydarzenia związane z mobilnymi szkodliwymi programami. Oprócz robaka Yxe i exploita Curse of Silence wykrytych zostało kilka nowych wariantów trojana Trojan-SMS.Python.Flocker (.ab – .af).

Modyfikacja trojana Trojan-SMS.Python.Flocker

Czym wyróżniało się tych sześć nowych modyfikacji? Zanim się pojawiły, wszystkie trojany SMS, jakie zidentyfikowaliśmy, były tworzone w byłym Związku Radzieckim i wysyłały wiadomości na krótkie numery należące do rosyjskich operatorów telefonii komórkowych.

Nowe warianty Flockera wysyłają wiadomości SMS na 151, krótki numer, który nie jest zarejestrowany w Rosji. Co więcej, wcześniej nie spotkaliśmy się z żadnymi 3-cyfrowymi krótkimi numerami.

W skrócie, istnieje kilka szkodliwych programów wysyłających podobne wiadomości tekstowe na ten sam krótki numer. Pojawia się stare pytanie: dokąd wędrują te pieniądze?

Na długo zanim wykryto nowe warianty Flockera, indonezyjska firma z branży telefonii komórkowej ogłosiła, że posiadacze określonego typu karty SIM mogą wysłać pieniądze ze swojego konta na konto dowolnej osoby, która posiada ten sam typ karty SIM. Aby wysłać pieniądze, należy wysłać na krótki numer 151 wiadomość o następującej treści „TP „.

Oszuści wykorzystali tę okazję: ktoś zmodyfikował trojana rosyjskiego pochodzenia i rozprzestrzenił go wśród indonezyjskich użytkowników.

Wszystkie opisane wyżej przypadki pokazują, że mobilne zagrożenia nadal rozprzestrzeniają się na całym świecie. Zmienił się jednak charakter zagrożenia: zamiast globalnych epidemii robaków występują teraz lokaln